Los principales robos de CryptoCurrency en los últimos años.

A medida que el valor de las criptomonedas se ha disparado y la amenaza de la aplicación de la ley ha quedado paralizada o inexistente, el robo de criptomonedas ha sido uno de los principales objetivos de los piratas informáticos en los últimos años. Algunos de estos robos son tan grandes como para desorientar la mente.

Si estos robos hubieran sucedido con las tradicionales monedas fiduciarias del gobierno, serían noticia de primera plana en todos los periódicos del mundo. Estarían haciendo películas sobre ellos y cada agente del orden perseguía sus colas para llevar a los ladrones ante la justicia. En cambio, estos robos son notas a pie de página en blogs financieros y de seguridad de la información y la aplicación de la ley simplemente se encoge de hombros, excepto en los casos más grandes y atroces e, incluso en aquellos, la mayoría de los casos quedan sin resolver.

Los siguientes son solo una muestra de algunos de los robos de criptomonedas más grandes de los últimos años. Millones de personas han perdido el contenido de sus billeteras en este mismo momento y ni siquiera levanta un zumbido en el radar del crimen de criptomonedas.

Ruta de la Seda

El Silkroad es probablemente el más famoso de los mercados web oscuros. Era famoso por ofrecer drogas, armas, documentos y casi cualquier cosa que puedas imaginar por un precio. Cuando el FBI derribó la Ruta de la Seda en 2014, confiscaron casi 30,000 bitcoins del sitio y otros 144,000 que pertenecieron al fundador de Silk Road, Dred Pirate Roberts alias Ross Ulbricht. Esto asciende a alrededor de $ 1.7B a la tasa de cambio de hoy. También se debe notar que dos de los agentes del Servicio Secreto involucrados en el ataque de la Ruta de la Seda, Shaun Bridges y Carl Force, personalmente robaron más de $ 16 millones en bitcoins. Ambos fueron procesados y ahora están cumpliendo prisión.

Botnets

Probablemente el robo de criptomonedas más famoso fue el monte. Gox. Este intercambio de criptomonedas basado en japonés fue el más grande del mundo (manejando casi el 70% de las transacciones de bitcoin del mundo cuando bajó en 2014). Aunque los detalles son poco claros, parece que los hackers pudieron usar la cuenta de un usuario para hackear el monte. Intercambio de Gox y obtener más de 850,000 bitcoins.A la tasa de cambio de hoy, eso equivale a alrededor de $ 8.5B! No es una mala toma para un día de trabajo. El ladrón nunca ha sido detenido, pero su dirección IP ha sido rastreada a Hong Kong.

Botnets

El intercambio de criptomonedas con sede en Tokio, Coincheck, tuvo 500 millones de NEM robados por piratas informáticos el pasado enero de 2018. Este hack suplantó al monte. Gox es el robo de criptomonedas más grande de la historia, hasta ahora. Los hackers aparentemente violaron los servidores de Coincheck y eliminaron las monedas de las billeteras en línea de CoinCheck.

¿Cómo roban los hackers sus criptomonedas?

A partir de nuestra experiencia en la investigación de estos casos y de informes de otros dentro de nuestra industria, ahora podemos informar sobre las principales formas en que los piratas informáticos están robando criptomonedas.

Copiando las llaves

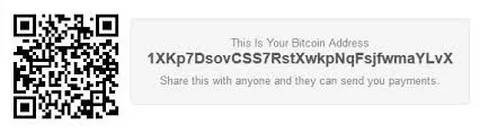

Bitcoin y las otras criptomonedas son básicamente una clave criptográfica privada para desbloquear una dirección específica que almacena bitcoins. La clave privada es solo una larga cadena de números y letras que probablemente haya visto en múltiples sitios web, correos electrónicos y sitios de redes sociales. Esta clave a menudo se almacena en el teléfono del usuario, disco duro o servicio en línea.

Si los hackers pueden obtener acceso a esa cadena, pueden enviar las criptomonedas a sus billeteras o a las de otros. Según nuestra experiencia, los robos de criptomonedas más comunes tienen lugar en los servicios en línea que almacenan el hilo y las monedas. Estos actúan de manera muy similar a los servicios de banca en línea. Si el hacker puede obtener acceso a su nombre de usuario y contraseña en esos servicios, tales como CoinBase y otros, a menudo pueden acceder a su cuenta directamente y enviar bitcoins u otra moneda. El truco es poco más que un hack de nombre de usuario y contraseña.

Para que estos sistemas sean más seguros, muchos de estos servicios en línea tienen autenticación de dos factores (2FA), donde se envía un mensaje de correo electrónico o SMS (Contraseña de una sola vez o OTP) para confirmar la autenticación. Desafortunadamente, los ataques SS7 son comunes y el atacante puede interceptar este mensaje (consulte nuestro próximo tutorial sobre ataques SS7). Además, muchos de estos servicios en línea también verifican la autenticación por dirección IP. Cuando detectan que alguien está tratando de acceder a la cuenta desde una nueva dirección IP, envían un correo electrónico o un mensaje SMS para confirmar. Una vez más, si el pirata informático tiene acceso a la contraseña de correo electrónico del usuario o puede interceptar el mensaje de confirmación de SMS, esta forma de autenticación se rompe.

Muchas personas que han tenido cuentas de criptomonedas durante más de unos pocos años pueden tener una riqueza sustancial en estas cuentas. Por ejemplo, algunos que tenían solo 100 BTC en 2011 que han tenido su riqueza crecen a $ 1,9 millones justo este pase en diciembre. Los piratas informáticos tardarían mucho en acumular una riqueza significativa pirateando solo algunas de estas cuentas.

Transferir troyanos

Al igual que otros troyanos, los troyanos de criptomonedas encuentran su camino hacia las computadoras que se hacen pasar por un programa o archivo inocuo. Desde allí, pueden controlar todas sus actividades. Muchos de los troyanos de criptomonedas simplemente observan el tráfico de Internet y cuando intenta realizar una transferencia a otra cuenta criptográfica para comprar un producto o servicio, simplemente reemplaza el número de cuenta previsto por el suyo. De esta forma, su transferencia no va a la cuenta deseada, sino a la cuenta del hacker.

Hackear a los mineros de Bitcoin

Miles de bitcoin y otros mineros de criptomonedas operan las 24 horas del día generando bitcoins. Muchos de estos mineros no están garantizados o son mínimamente seguros ya que las personas que los instalan desconocen relativamente la seguridad de TI. Los hackers han estado comprometiendo a estos mineros y redirigiendo su producción a sus billeteras, en lugar de las billeteras de los propietarios.

SS7

Como se mencionó anteriormente, muchos de los sitios de comercio de criptomonedas se basan en la autenticación de dos factores (2FA). Para hackear estas cuentas, el hacker solo necesita el nombre de usuario del usuario (generalmente la dirección de correo electrónico) y la contraseña. Luego, si están utilizando 2FA, la plataforma de negociación envía una solicitud por correo electrónico o SMS para confirmar. Como los hackers ya tienen la dirección de correo electrónico y la contraseña, deberán secuestrar el SMS. Esto puede hacerse secuestrando el SS7.

Botnets

Internet está plagado de historias de piratas informáticos que ponen en peligro los sistemas, los recogen en botnets y los utilizan para minar Bitcoin. Estos hackers están usando su computadora y recursos para extraer (generar) bitcoin y otras criptomonedas. Estas redes de bots generan millones de dólares en criptomonedas diariamente. Otros hackers atacaron los centros de comando y control de estas botnets, generalmente a través de IRC, para redirigir su salida a sus propias billeteras.

Defectos internos del proyecto

A diferencia del software comercial que se utiliza en muchas industrias, el software que se utiliza en los servidores de los intercambios y botnets suele ser de fabricación casera. Esto significa que su seguridad no ha pasado por las rigurosas validaciones de seguridad que ha experimentado el software comercial típico (y sabemos que incluso después de esas pruebas rigurosas, muchas todavía tienen fallas flagrantes). Como resultado, estos sistemas de criptomonedas a menudo tienen vulnerabilidades fácilmente explotables en sus sistemas internos. Este tipo de defectos internos probablemente jugaron un papel tanto en el monte. Gox y Coincheck piratean.

Suplantación de identidad

Como casi todos los hacks, existe un elemento de ingeniería social para el robo de criptomonedas. Muchas de las investigaciones del robo de criptomonedas en las que hemos trabajado son el resultado de ataques de phishing en los que la víctima hace clic en un enlace o documento aparentemente legítimo. El hacker toma el control de la computadora del objetivo implantando un rootkit y obtiene acceso a la billetera o cuenta del objetivo en uno de los intercambios de criptomonedas. A partir de ahí, simplemente transfieren la criptomoneda a sus billeteras o a la de sus colegas.

Fuente: OccupytheWeb's Hacker Training Camp