Hola amigos de #steemit un saludo en compartir nuevamente con ustedes mi proceso de aprendizaje en el mundo Crypto. Esta es mi Tarea asignada para la Seguda semana de la Temporada número 3 dictada por el Profesor @pelon53

A continuación, hablaremos sobre: Hashes y Criptografia.

La criptografía es un gran tema y muchas veces queremos entender de forma rápida el funcionamiento de la blockchain. Sin embargo, este es un proceso que amerita de mucho estudio para su exitosa comprensión.

Hash resulta ser una función fundamental, ya que es utilizada en el mundo crypto y de minería por la seguridad que ofrece su tecnología.

A continuación, paso a responder todas las interrogantes planteadas por el profesor @pelon53

1.- Explique ¿Qué significa la resistencia a la colisión? Y ¿Qué significa resistencia a la preimagen?

Primero es importante conocer qué es una colisión en el mundo cripto. Esto es cuando dos valores de entrada diferentes (input en inglés) generan el mismo resumen (un mismo hash). A pesar de que teóricamente,

Además, la resistencia a colisión es una de las tres propiedades más importantes que tiene la funcion hash. Una función hash debe ser resistente a la colisión y se consideran seguras porque muchos hackers intentan crear colisiones de forma fallida.

Cuando hablamos de Resistencia de Pre- imágen, nos referimos a las entradas (input) que dan los mismos hash.

Sin embargo, para que esto ocurra se debe emplear un trabajo sumamente enorme ya que básicamente consiste en una salida reducida con una entrada que puede ser muy grande. Por lo tanto, una buena función hash debe ser resistente a pre-imagen, osea debe ser computacionalmente inviable que un atacante logre deducirla fácilmente. Esto es lo que se conoce como resistencia a la colisión lo cual mecioné anteriormente.

2.- Use tronscan y etherscan para verificar el hash del último bloque y el hash de esa transacción. Se requiere capture de pantalla para su comprobación.

A Continuación, procedo a explicar de forma detallada y con captures de imágen la verficación del último hash en la cadena de bloques

--

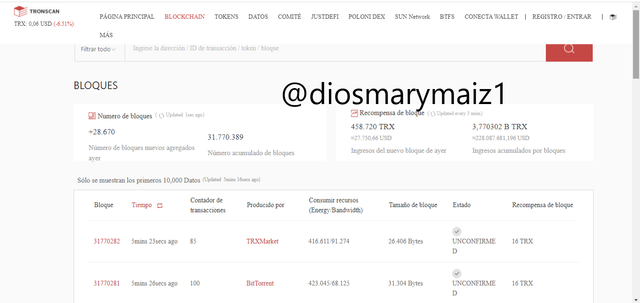

1.- Primero, al ingresar al siguiente link TRONSCAN Nos escontraremos con esta pantalla:

2.- Como ven, no accedió directamente a nuestro home o página deinicio. Por ello, debemos posicionarnos en la opción de "Página Principal"

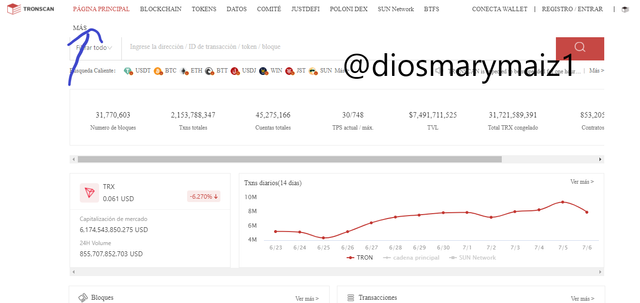

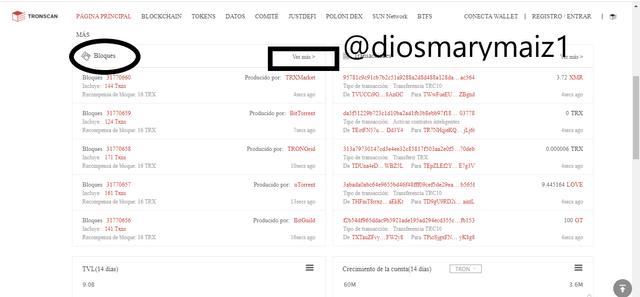

3.- Seguidamente, bajamos y conseguimos la opción de "Bloques", será fácil de identificar ya que esta ventana cambia de forma muy rápida y en esa misma sección también se encuentra la opción "ver más".

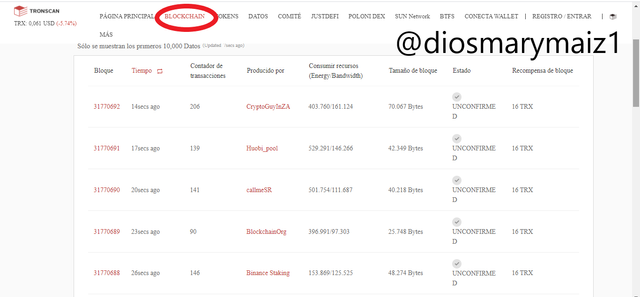

4.- Si hacemos clik en "ver más" desplegamos el detalle de las operaciones en la sección Blockchain (Si te fijaste fue a donde nos llevó inicialmente)

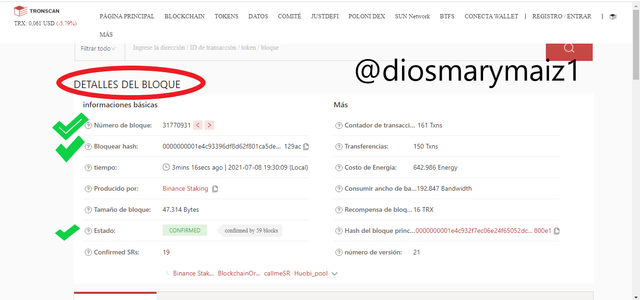

5.- Bajamos hasta el final para ver el último bloque y el hash de transacción, en el momento que realicé esta tarea el último bloque fue 31770931 con un estado de 47.314 Bytes . Hacemos click en el y se nos despliega todos los detalles

como:

Número de bloque: 31770931

Bloquear hash: 0000000001e4c93396df8d62f801ca5ded869a15b99805188b6a780a2a3129ac

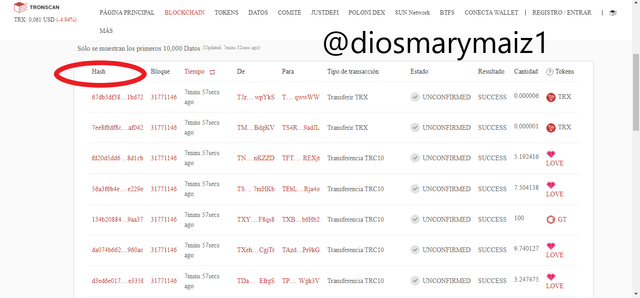

6.- Ahora bien, si regresamos a nuestra página principal y en vez de seleccionar "ver más" en la seccion de "bloques" selecionamos "ver más" en la sección de "transacciones" allí podemos ver el hash de la última transacción

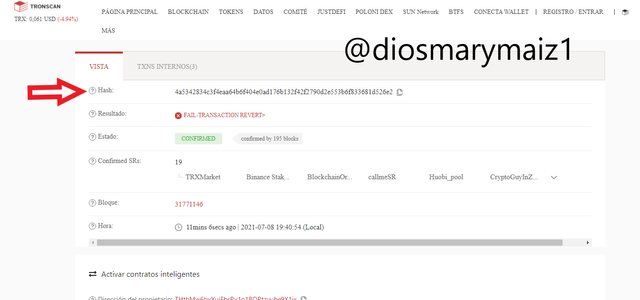

Hash: 4a5342834c3f4eaa64b6f404e0ad176b132f42f2790d2e553b6f833681d526e2

Terminado este procedimiento, sigamos con Etherscan.io

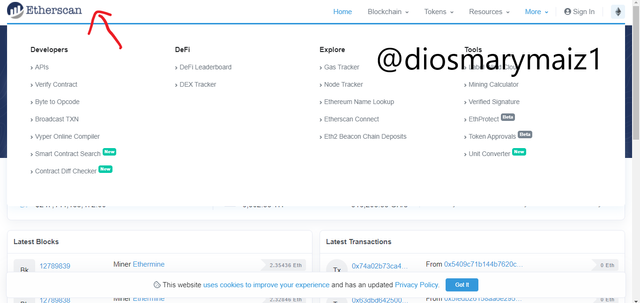

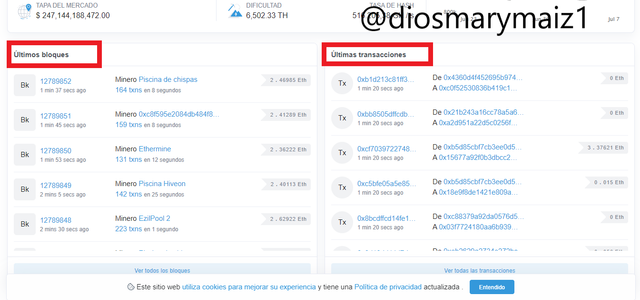

1.- Primero, al ingresar al siguiente link ETHERSCAN Nos escontraremos con esta pantalla:

2.- Seguidamente, bajamos y conseguimos la opción de "Bloques" y "transacciones. De igual forma, será fácil de identificar ya que estas ventanas cambian de forma muy rápida

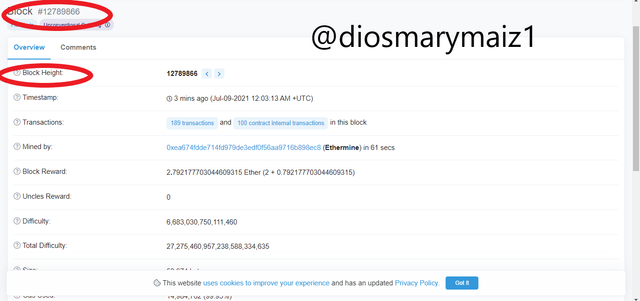

3.- El último bloque utilizado fue 12789866

Block Height: 12789866

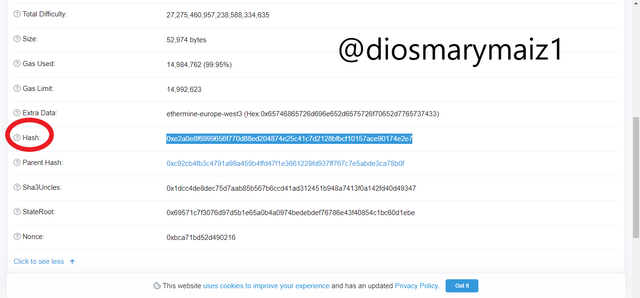

4.- Al desplegar toda la imágen podemos ver en detalle el hash

5.- Ahora bien, retrocedemos para ver la última transacción. En esta oportunidad se registra lo siguiente:

Hash: 0xbba5a6099d5e3eb5cec693808da9b6a268426dfce5cca1563df9e1114658cf60

3.- Genere el hash usando SHA-256, de la palabra CryptoAcademy y de cryptoacademy. Se requiere capture de pantalla. ¿Observa alguna diferencia entre ambas palabras? Explique.

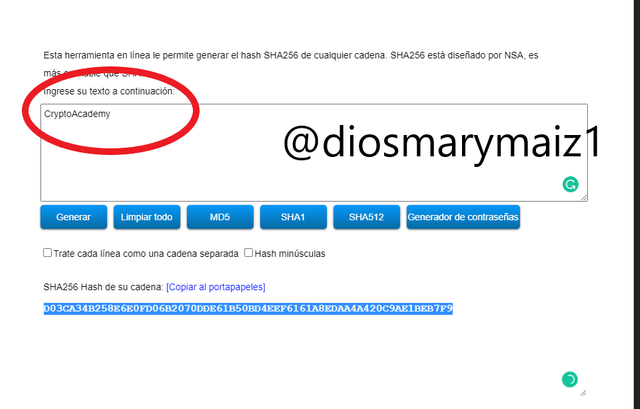

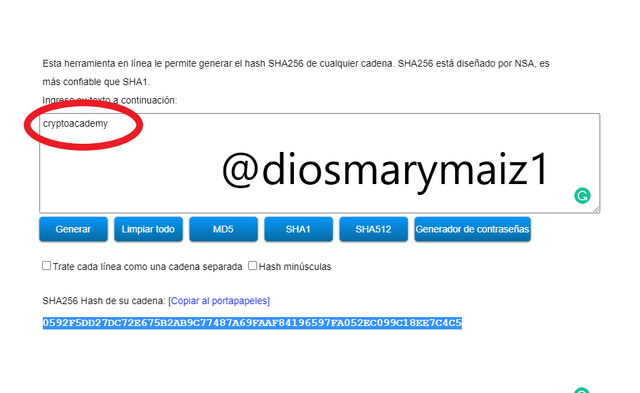

Al generar el hash de la palabra CryptoAcademy y cryptoacademy, usando SHA-256 , mediante el enlace proporcionado por el profesor @pelon53

Para el hash CryptoAcademy, el resultado fue el siguiente:

D03CA34B258E6E0FD06B2070DDE61B50BD4EEF6161A8EDAA4A420C9AE1BEB7F9

Para el hash cryptoacademy el resultado fue:

0592F5DD27DC72E675B2AB9C77487A69FAAF84196597FA052EC099C18EE7C4C5

Diferencias observadas entre ambas palabras:

Evidentemente, los Hash que se generaron son distintos. Lo cual apoya lo mencionado anteriormente de que los input son diferentes. A pesar de que en nuestro lenguaje solo veamos pequeñas diferencias como unas letras mayusculas entre una palabra y otra. A nivel de seguridad de hash estos no presentan ninguna similitud significativa.

4.- En sus propias palabras explique la diferencia entre el hash y la criptografía.

La criptografía, es una técnica de cifrado o también puede entenderse como una codificado destinadas a alterar una información. Sin cifrado, las comunicaciones a través de Internet serían muy inseguras y sería muy fácil para alguien ver sus datos. Afortunadamente, casi todos los datos que obtiene / envía a través de Internet están encriptados y no pueden ser vistos en texto sin formato por alguien que tuvo acceso a ellos. A diferencia de los Hash que son cadenas largas de letras y números generados por algoritmos de hash, donde toman un texto sin formato y lo convierten en lo que conocemos como un hash. El uso más popular de los hash es para la identificación de archivos y el almacenamiento de datos sensibles, como contraseñas. Cuando crea una cuenta en un sitio web, su contraseña se convierte en hash y este hash se almacena en la base de datos del servidor. Entonces, cuando inicie sesión, la contraseña que ingrese se convertirá en un hash, el servidor lo tomará y lo comparará con el hash en su base de datos, si es el mismo, eso significa que su contraseña es correcta y el servidor le permitirá ingresar.

https://www.oroyfinanzas.com/2015/02/que-es-colision-criptografia-bitcoin/

https://ichi.pro/es/tryhackme-criptografia-para-dummies-tutorial-103748890660768

https://academy.bit2me.com/que-es-criptografia/

GRACIAS POR APOYARME Y LEERME SIEMPRE

SU APOYO ES INDISPENSABLE PARA MI

QUEDO ATENTA A SUS COMENTARIOS