Editada en Canva Fuente Beam</), Fuente Mimblewimble

Una cadena de bloques ofrece seguridad a los usuarios, seguridad de que sus datos, sus activos /o información está protegida contra ataque cibernéticos, esto gracias a la criptografía.

Como sabemos el ledger funciona como un libro de contabilidad donde se registran todas las operaciones, las cuales al ser descentralizadas pueden ser revisadas y auditadas por cualquier usuario en cualquier parte del mundo.

1. En detalle, explique su comprensión del protocolo Mimblewimble.

En este sentido, puede existir una posibilidad de rastrear las operaciones realizados por un usuario siguiendo la dirección de pública de la wallet, ya que cada operación con la fecha, montos, emisor y receptor quedan registrados.

Y no sólo ellos quizás hasta

Mimblewimble es el nombre de un protocolo que ha sido pensado para eliminar dicha posibilidad, fortaleciendo la seguridad de una blockchain. Fue desarrollado por Tom Elvis Jedusor (es un pseudónimo) en el 2016, usando un nombre relacionado a un hechizo en particular de la película de Harry Potter, para quienes son fanáticos conocerán los efectos de este hechizo (maldición) ata la lengua de la persona conjurada y esta no puede revelar nada, esta idea propuesta en un servidor tenia fallas y Andrew Poelstra revisa y corrige los errores que se contenía en ese Whitepaper, para hacerlo posible.

Muy apropiada la analogía, ya que su intención es precisamente el de “atar” a la cadena de bloques y evitar que revela información de las transacciones, información como: monto, direcciones tanto del emisor como del receptor.

Ya que Bitcoin presentaba ciertas fallas de seguridad al ser ejecutadas las transacciones desde los nodos de bitcoin o aún así ejecutando tu propio nodo, estos nodos registran datos como dirección, monto y saldos disponibles, incluso la dirección IP. Permitiendo a un atacante ubicar geográficamente al dueño de una billetera de su interés.

En función de ofrecer aún mayor seguridad a los usuarios, Mimblewimble permite corregir estas fallas con una nueva manera de transmitir las transacciones ** el protocolo Dandelion**.

Esto además de seguridad, aporta mayor escalabilidad y más valor a las criptomonedas.

2.Discuta en detalle cómo funciona el protocolo blockchain de Mimblewimble.

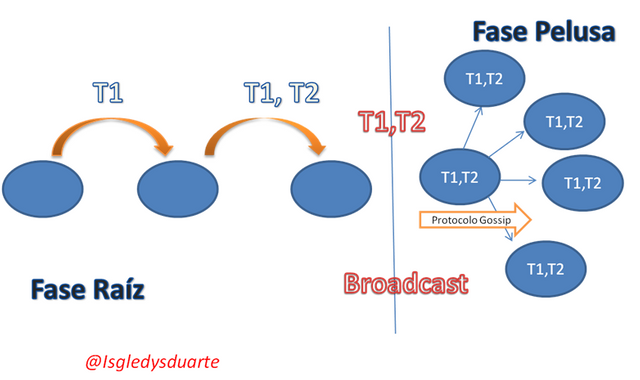

Elaborado en PowerPoint

Comenzaremos hablando de Dandelion:

Este es un protocolo que hace referencia a la manera que la información es transmitida entre los nodos, para corregir precisamente, las fallas de privacidad descritas anteriormente.

Dandelion consta de dos fases:

Fase semilla

En esta etapa la información cuando la envía el emisor y antes de ser transmitidos (broadcast) hace una serie de saltos (hubs), de esta manera que un nodo desconoce el origen real de la transacción, esta cantidad de hubs es aleatoria, puede ser enviada a la red luego de 2, 3, 4, 5,6, 7 hubs.

Fase pelusa

En este momento la información es transmitida a la red, usando el protocolo Gossip a todos los nodos que usan el protocolo Mimblewimble.

De esta manera un atacante puede intentar triangular la información de un nodo, pero no sería útil ya que estaría triangulando un nodo distinto al donde se originó la transacción.

Además de este protocolo de transmisión este protocolo se fundamenta en dos conceptos:

- Transacciones confidenciales

- Coinjoin

La unión de estos dos conceptos le otorga a Mimblewimble su distinción única en cuanto a privacidad.

Las transacciones confidenciales permiten a los usuarios cifrar el monto de monedas que necesita transferir. Por lo que solo los usuarios involucrados podrán ver los detalles de esta transacción.

Las transacciones confidenciales son validadas acorde a la cantidad de entradas y salidas existentes, están deben ser iguales, por ende, la diferencia de ambas debe ser igual a cero. Además que los usuarios deben conservar sus claves.

Este proceso de validación sigue el esquema de compromiso de Pedersen, lo que hace posible dicha validación sin el conocimiento de las direcciones de los usuarios involucrados ni el monto de la transacción.

Coin Join le permite a la red prescindir de información adicional como por ejemplo:

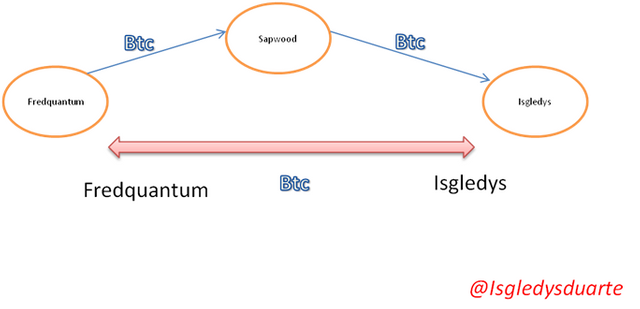

Elaborado en PowerPoint

En resumen las monedas que en un principio eran de fredquantum las posee isgledys, todo lo demás, la información intermedia, se considera información adicional, que mimblewimble no conserva.

Este protocolo elimina toda esa información y combina en una sola transacción

Al ser agrupada toda esta información podrá ser verificada y validada sin los detalles de las direcciones del emisor, receptor y monto de la transacción.

Por lo que en el bloque no se registran datos individuales sino un conjunto de entradas y salidas, lo que a su vez permite a la red un ahorro significativo de espacio, es precisamente, este ahorro de espacio lo que le otorga mayor escalabilidad.

3. Analice en detalle su comprensión de las transacciones confidenciales (CT).

Las transacciones confidenciales están basadas en la criptografía, un tipo de protocolo ZPK o Prueba de Conocimiento Cero (Zero Proof Knowledge), que otorga privacidad y anonimato, ya que permite el cifrado de las criptomonedas.

Este cifrado que oculta:

- Dirección del emisor

- Dirección del receptor

- Monto

Surge de la necesidad en cuanto a los problemas de privacidad de la red Bitcoin, ya que las transacciones en esta red pueden ser rastreadas en su totalidad con la posibilidad de asociar las monedas a direcciones y a su vez estas con operaciones ilegales, restando privacidad, anonimato y valor al token.

Adam Back y Gregory Maxwell trabajaron en el desarrollo de esta idea que permitiría precisamente esto, hacer imposible el rastreo de direcciones y montos de las transacciones realizadas en Bitcoin.

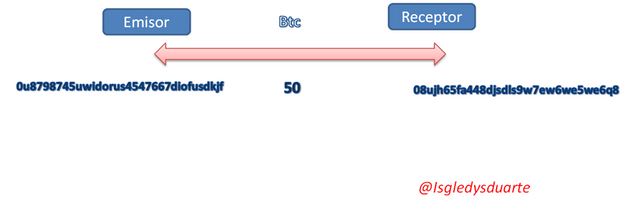

Elaborado en Powerpoint

Las CT utilizan las definiciones de multifirma, sonde un emisor A si desea hacer una transacción a un re ceptor B, estos usuario A y B van a generar cada uno una clave multifirma para verificar la transacción.

Además el esquema de Pedersen (PC Pedersen commiment) utilizado en las CT, permite la verificación de secretos compartidos hiding y computacionalmente binding, que son las condiciones de seguridad para un compromiso, de no revelar su valor y de no cambiar el valor del compromiso respectivamente.

Ya que hablamos de cifrado de las monedas, esto sería un secreto a compartir gracias al uso del hash, que solo conocerían los usuarios involucrados, además a este hash generado se le agrega un factor blinding, es decir, cegamiento, que aseguran no sea identificable.

Al firmar este secreto digitalmente, se convierte en evidencia o prueba de que el secreto existe y además que es conocido por un usuario.

Sólo el emisor y el receptor están al tanto del secreto, por lo que la firma solo es compartida entre ellos.

La lista de entradas y salidas es lo que se puede observar, estas deben ser iguales, y su diferencia igual a cero., de esta manera se verifica que la cantidad de monedas es correcta y no están creando nuevas.

4. ¿Cómo cree que se puede utilizar el protocolo Mimblewimble en la red Bitcoin para permitir el anonimato de las transacciones y mejorar la escalabilidad?

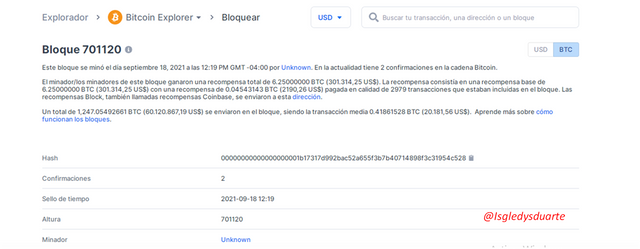

Captura de Pantalla Bitcoin Explorer

Para comenzar quiero mostrar como luce un bloque en el explorador de Bitcoin.

Lo primero que vamos a encontrar en el bloque es:

Hash del bloque, sello de tiempo, confirmaciones, altura, tamaño, peso, cantidad de transacciones, recompensas, minador entre otros:

Este bloque con el hash: 00000000000000000001b17317d992bac52a655f3b7b40714898f3c31954c528

Sello de tiempo 2021-09-18 12:19

Altura 701120

Contiene en su registro la cantidad de 2979 transacciones.

Bits 386.877.668

Peso 3.993.008 WU

Tamaño 1.514.207 bytes

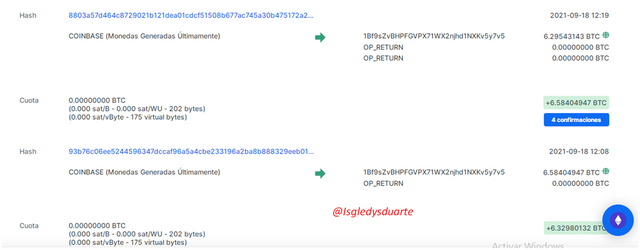

Captura de Pantalla Bitcoin Explorer

Estas transacciones se encuentran detalladas en su totalidad en el explorador.

En los detalles se pueden apreciar, direcciones de emisor y receptor de las transacciones incluyendo los montos de cada una de ellas.

Con estas direcciones podemos acceder a las operaciones realizadas por ese usuario en la cadena de bloques con los montos. Si fueras un atacante con el uso de habilidades computacionales podrías ubicar dirección IP y ubicación del mismo geográficamente.

Como usuario pierdo la privacidad de mis transacciones y el anonimato, sin embargo mis fondos seguirían estando seguros.

Captura de Pantalla Bitcoin Explorer

Captura de Pantalla Bitcoin Explorer

Esto genera dos situaciones de conflicto en la red relacionados a:

- Privacidad

- Escalabilidad

Y esto es porque al tener que almacenar toda la información, es decir, detalles, de cada operación realizada en el bloque, consume mucho espacio, y poder auditar y validad, implica descargar toda la información contenida. Imaginen cada bloque minado hasta el día de hoy, con esa gran cantidad de información.

¿Demasiado cierto?

Entonces como resultado obtenemos poca escalabilidad en la red de bitcoin, es decir, requieren mayor cantidad de tiempo para verificar y validar cada transacción realizada.

Se ha discutido que Mimblewimble utiliza un protocolo que en primer lugar oculta los detalles de las transacciones realizadas por los usuarios en la red a los terceros, detalles como direcciones de entrada, salida y montos. Muy importante en lo que términos de privacidad se refiere.

Y la forma que lo oculta, eliminando información adicional, y resumiendo los datos en una entrada, reduce considerablemente el tamaño de la información contenida en el bloque.

Esta característica es conocida como Cut Through, eliminina toda información adicional, sin comprometer la seguridad del bloque, la seguridad de la red.

Por consiguiente obtendremos bloques más livianos otorgando mayor escalabilidad en la red.

Este protocolo se puede usar como una capa alterna a Bitcoin, como lo es Lightning nertwork, en esta capa se podrían efectuar estas transacciones entre usuarios de la red.

En esta capa se efectúan las transacciones de manera confidencial, y al terminar se agregaría al bloque de la red bitcoin, con la información resultante por el protocolo Mimblewimble.

Es una de las posibilidades que existen y de las que se comentan entre conocedores del tema, además de poder realizar un soft fork donde se hagan la implementación en la red de bitcoin, pero este soft fork, cambiaria por completo el protocolo de la red, además que se necesita remover el script de bitcoin para ello.

Que funcione como una segunda capa parece ser la opción más viable, pero los desarrolladores siguen estudiando cómo aplicarla sin afectar las funciones de la red.

5. Indique los pros y los contras del protocolo Mimblewimble.

Los beneficios sin duda al aplicar este protocolo son:

Escalabilidad

- Al reducir el tamaño de la red, la convierte en una cadena de bloques ligera, con mayor facilidad para descargar y sincronizar con otros nodos Mimblewimble, la velocidad de verificación se incrementa.

- Este protocolo puede solucionar los problemas de Bitcoin y no sólo ello puede incorporarse en los canales de pago, optimizando su rendimiento y privacidad.

Recursos

- Al ser bloques más pequeños, la verificación consumen menos recursos, por lo que es evidente su ahorro.

- Otorga posibilidad a nuevos usuarios a participar como nodos de la red.

- La existencia de un mayor número de nodos, favorece la descentralización.

Privacidad

- Gracias a su características de transacciones confidenciales los datos del usuario se encuentran protegidos, permitiéndoles mantener su carácter anónimo.

- Misma privacidad que permite conservar el valor del token, es decir su fungibilidad.

Algunos contras que podemos mencionar:**

Transacciones confidenciales

El uso de las CT mantienen la privacidad, pero toman mayor tiempo en realizarse. Por lo que la cantidad de transacciones confidenciales que se realizan es menor, en comparación con las que no usa CT.

Firmas Digitales

El uso de firmas digitales en las transacciones crea una vulnerabilidad a un ataque cuántico.

Ataque Linterna

Este tipo de ataque descrito por Drangonfly, hacer referencia a que Mimblewimble aún no ha podido ocultar el grafico de transacciones y este puede ser vinculable a nodos de rastreo.

Usos Ilícitos

Este protocolo puede ser realmente atractivo para aquellos que realizan actividades ilegales dentro de la red, permitiéndoles realzar transacciones aún más seguras y privadas, para sus fines.

6. Discuta en detalle al menos un Crypto que usa el protocolo Mimblewimble.

Captura de Pantalla Beam

Beam es un token o moneda confidencial, es decir, que ofrece a sus usuarios privacidad en las transacciones, gracias al protocolo que implementa; protocolo Mimblewimble, lanzada en el año 2018.

Esto le permite a los usuarios tener el control de la privacidad en las operaciones que realiza, las direcciones , ni los montos se comparten ni se almacenan en la cadena de bloques.

Lo que se traduce que el usuario puede decidir que información compartir y con quien, además al eliminar información adicional simplificando el tamaño de bloques, la velocidad con la que se verifican los bloques es mayor que en otras cadenas.

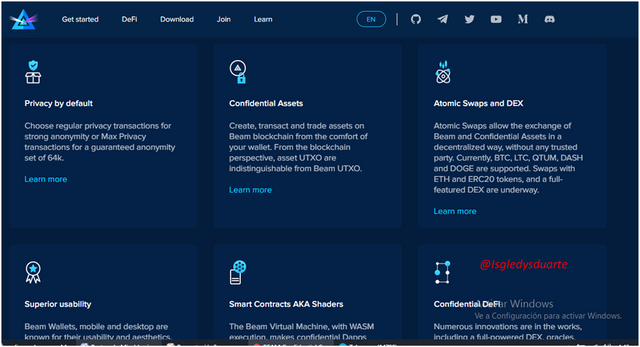

Captura de Pantalla Beam

El token BEAM es fungible debido a su carácter confidencial, esta conserva su valor, haciéndola igual que el resto de las monedas Beam, sin importar la procedencia y/o usos que esta haya tenido.

Esto es importante porque una moneda que pueda ser vinculada a actos criminales y haya llegado a su billetera por cuestiones del destino, implica una perdida de fungibilidad, ya que esto las haría distinta a las otras, y no de manera favorable, perjudicando su valor.

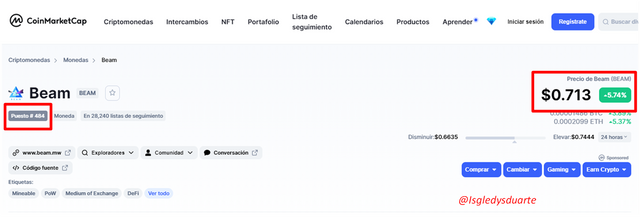

Captura de Pantalla Coinmarketcap Horas Venezuela: 4:58pm

El precio del Token BEAM a la hora de revisión es: 0,713 $

Capitalización del mercado: 68,799,060 $.

Ocupa el Puesto: 484

Actualmente su valor ha incrementado y la podemos adquirir en algunas exchanges como:

- Binance

- Mandala Exchange

- BKEX

- Kriptomat

- Gate.io

- Coinbase

Conclusión

La privacidad ha sido un tema en discusión desde el inicio de la blockchain, por lo que siempre se está trabajando y evolucionando conforme a ello.

El concepto de privacidad es importante para todos los usuarios, mantener nuestra privacidad, seguridad denuestros activos, es fundamental y otroga confiabiliad y éxito a la red.

En harás de esto, se han creado protocolos como Mimblewimble que no solo atacan estos problemas de privacidad y anomimato de los usuarios de la cadena, sino que además le otorga escalabilidad.

Es un ejemplo claro que la criptografia y mas criptografia, no necesariamente hae más lento una cadena.

Su desarrollo puede resolver este asunto en diferente redes, pero fue especialmente creado para resolver los de Bitcoin.

Este protocolo hace invisible a otros usuarios distintos a los involucradoos en la transacción las direcciones y montos transferidos.

Si bien en cierto en el se conjugan una seria de caracteristicas únicas como los protocolos de: Transacciones confidenciales (este sigue el esquema pedersen), Coin Join, Cut Throug,, Protocolo Dandelion(en el se incluye el protocolo Gossip), para ser posible, y que a vez a dificultado uns soft fork en bitcoin.

Mientras tanto se han creado otras cadenas de bloques bajo este protocolo, Beam es un ejemplo, son seguras y confiables, además que en la red podemos crear tokens con la mismas caracteristicas de privacidad haciendo uso de contratos inteligente.

Editado en Canva

Con el apoyo de la familia.

Trail de TopFiveFamily

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit