Agradecida con el profesor por la excelente explicación del tema que me ayudó a la compresión del mismo.

.png)

Adaptación con Canva. Fuentes de: Imagenes 1Imagen 2

Asi mismo, en relación al minado del Bitcoin las funciones hash juegan un papel protagónico, asi como en lo relacionado con la creación de las claves y las direcciones.

Una de las series de las funciones hash mas utilizadas es la SHA, cuyo significado por su acrónico en inglés es “Secure Hash Algorithms", donde se incluyen: SHA-0 y SHA-1, SHA-2 y SHA-3, SHA-256 que forma parte del grupo SHA-2 y el SHA-512.

Entre las características mas resaltantes de la función hash se encuentran su facilidad para el cálculo de los algoritmos, irreversibilidad, seguridad y la resistencia a las colisiones (pre-imagen y segunda pre-imagen), entre otras.

Las características antes señaladas demuestra el alto grado de seguridad que proporcionan las funciones hash criptográficas, lo que se ha demostrado que para su lograr la vulnerabilidad de una función hash se requiere de un gran número de intentos para tratar de revertirla, lo que hace muy poco probable lograr adivinar el input y producir el output respectivo.

Sin embargo, en el caso de vulnerar una función hash se lograría lo que se denomina una colisión, a continuación en la primera interrogante planteada por el profesor @pelon, desarrollo este punto relacionado con la resistencia a la colisión, resistencia a la pre-imagen y resistencia a la segunda pre-imagen.

Resistencia a la colisión:

La función hash, como ya lo mencioné anteriormente, se caracteriza por su resistencia a la colisión, considerando una "colisión", aquella que se da lugar, cuando diferentes entradas (input) generan el mismo hash.

Sin embargo, esta posibilidad esta latente, debido a que las entradas son infinitas y la generación de las salidas (output) son finitas, a pesar de que tecnicamente es poco probable que dos mensajes diferentes arrojen la misma salida, mas no es imposible, entre las mas resistentes se encuentra el SHA-256.

Resistencia a la preimagen

La resistencia a la preimagen esta directamente relacionada con la unidireccionalidad de la función hash.

Esto puede ocurrir cuando se logra determinar la entrada de una salida especifica, algo que según la bibliografia consultada resulta poco probable, debido a que se tendría que hacer por descarte realizando innumerable combinaciones, lo que hoy en día a pesar de los avances tecnológicos resultaría un trabajo excesivamente largo .

Resistencia a segunda pre-imagen

Esto ocurre cuando se consigue una colisión y se busca una entrada en vez de dos o mas (como fue el primer caso ), que puedan generar un mismo hash o salida, es decir se buscaría el hash de una entrada determinada, es como la combinación de los dos casos anteriores.

Sin embargo, los expertos afirman que:

1.- Una función hash que es resistente a la colisión es en consecuencia resistente a los ataques de segunda pre-imagen.

2.-Por el contrario, una función hash resistente a la colisión puede ser atacada de pre-imagen, debido a que se buscaría un solo input desde un solo output.

Como se puede visualizar en la bibliografia consultada, los tres puntos antes señalados estan intimamente relacionados y su ocurrencia no esta totalmente descartada según las propias evidencias obtenidas por los expertos del tema.

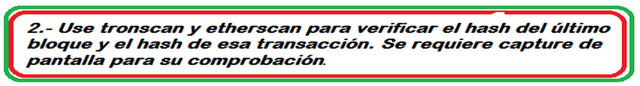

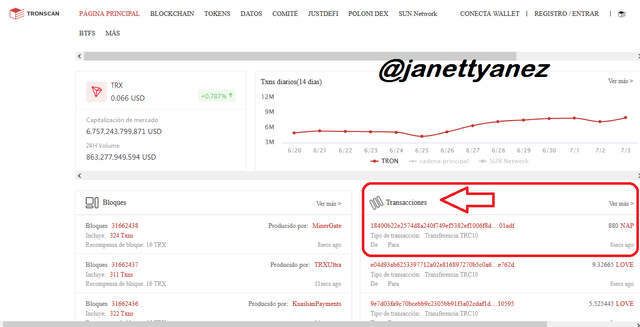

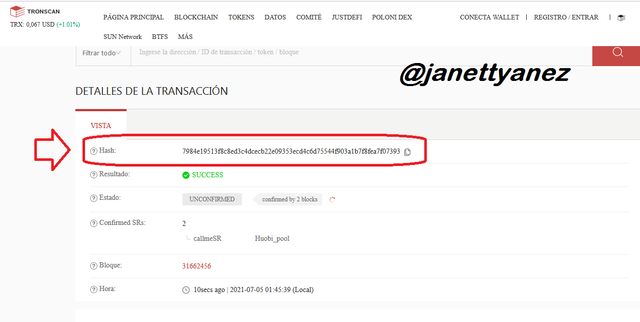

Tronscan

Para ello utilizando Tronscan.org, en su página principal, en la parte inferior aparece la opción de "Bloques" y "Ver mas", como se señala en la imagen 1, la presioné "ver mas" para que me mostrara los detalles del último bloque, que cambian de forma muy rápida, por la cantidad de operaciones que se realizan.

Imagen 1: Página principal de Tronscan

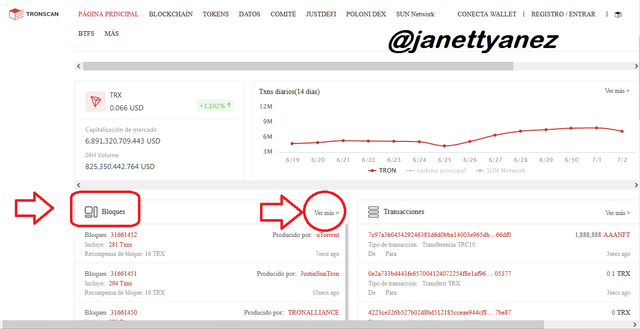

Para que muestre los detalles se presiona sobre el número del bloque, asi se muestran el resto de la información del bloque señalado.

Imagen 2: Bloques

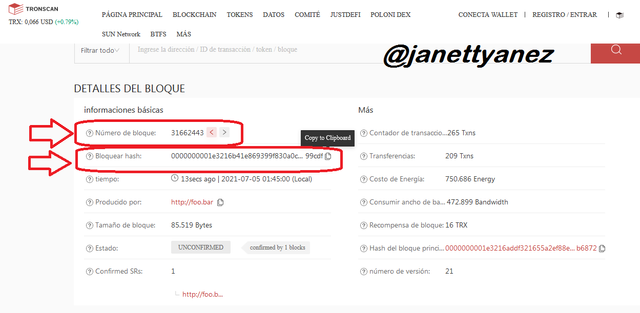

Imagen 3

Imagen 4: Hash de la última transacción

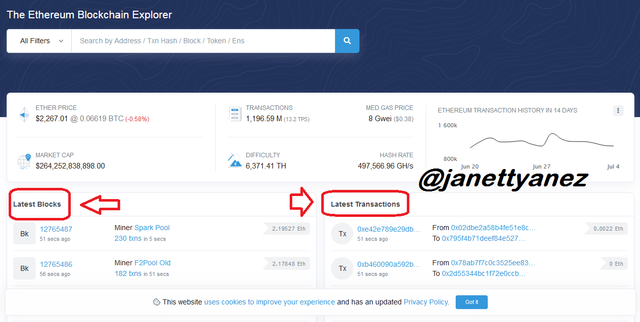

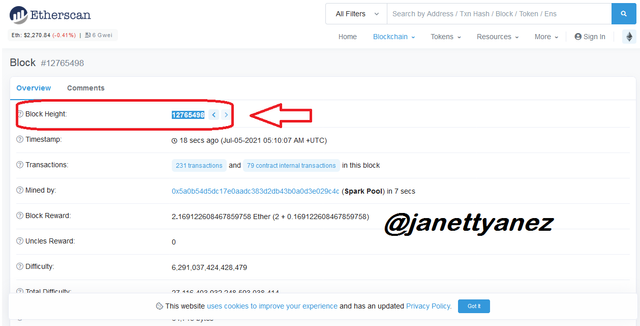

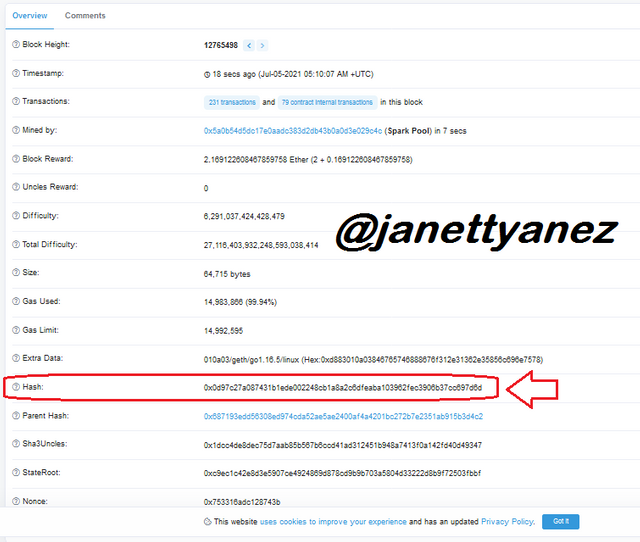

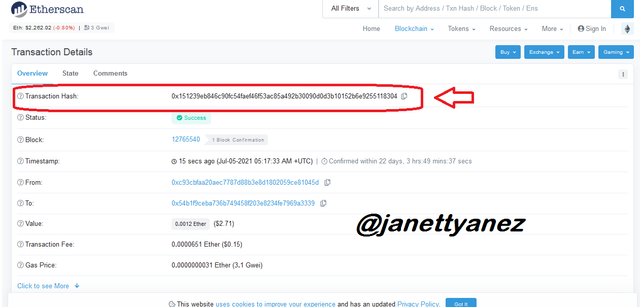

Etherscan.io

Imagen 5: Inicio de Etherscan

Imagen 6

Imagen 7

El hash de la última transacción: 0x151239eb846c90fc54faef46f53ac85a492b30090d0d3b10152b6e9255118304.

Imagen 8: Capture de pantalla del hash de la última transacción.

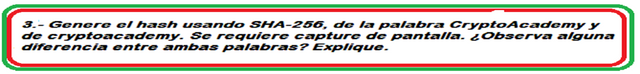

Simplemente se coloca la palabra en el recuadro y de inmediato se genera el hash, para la primera palabra el hash generado fue: D03CA34B258E6E0FD06B2070DDE61B50BD4EEF6161A8EDAA4A420C9AE1BEB7F9

Imagen 9

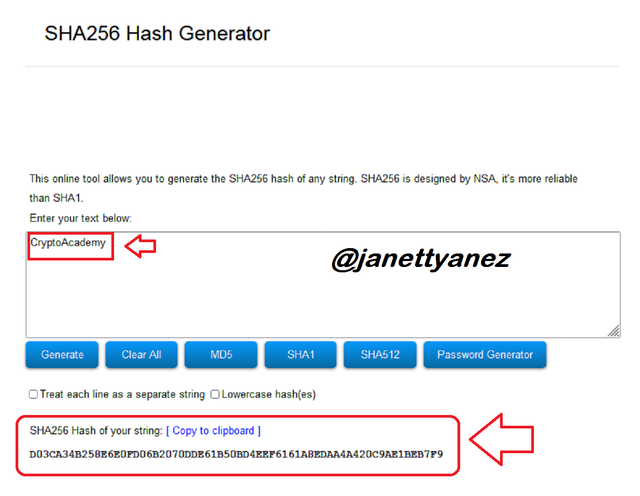

Imagen 10

Para la segunda palabra todas las letras estan en minúscula, esta simple diferencia demuestra la característica de único e irrepetiblede la función hash, al generar códigos diferentes para entradas diferentes.

1.-La criptografia es una ciencia que tiene como objetivo la preservación de los datos y la información basados en patrones de seguridad, y el Hash es una función criptografica que genera códigos únicos e irrepetibles, siendo esta una de las principales característica de esta función.

2.-Los hash son utilizados en la Blockchain, es decir es una excelente herramienta que le proporcionandole seguridad, privacidad y anonimato, los principales fundamentos de la descentralización de esta plataforma; por su parte la criptografia es el pilar fundamental de la blockchain para su funcionamiento, se puede considerar el eje principal del ecosistema.

Los hash han brindado muchos beneficios a la cadena de bloques que cada dia se consolidan en pro de mejorar este ecosistema y afianzarse entre los usuarios.

Fuentes Consultadas:

1.-Academia Binance: ¿Qué es el Hashing?. Link

2.-Funciones HASH. Link

3.-Bit2me: ¿Qué es un hash? Link

4.-Kaspersky: ¿Qué Es Un Hash Y Cómo Funciona? Link

Gracias por participar en Steemit Crypto Academy Season 3:

Espero seguir leyendo tus publicaciones.

Muy buen trabajo, felicitaciones. Sólo te falto completar la diferencia entre el hash y la criptografía. Entre otras, el hash tiene una cantidad de caracteres fijas, mientras que el algoritmo criptográfico puede almacenar un archivo o mensaje grande.

Puedes seguir mejorando, saludos.

Calificación: 9.0

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Hola Profesor @pelon53

Muchas gracias, seguiré trabajando en ello, hasta la próxima clase.

Saludos

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit