¡Buenas tardes! Esta es mi investigación para la tarea referente al Hash y la Criptografía. Gracias profesor @pelon53 por darnos la oportunidad de aprender un poco sobre estas funciones y técnicas que permiten mantener la seguridad de las blockchain. Esto resulta relevante porque ahora podemos saber porque los sistemas de seguridad pueden presumir de una defensa casi imposible de burlar y al mismo tiempo, podemos empezar a usar algunas de esas herramientas para fortalecer las distintas claves que usamos en otros espacios, como puede ser nuestro correo.

Para que las blockchain sean lo suficientemente robustas en cuanto seguridad se refiere, es necesario implementar muchos algoritmos o procesos matemáticos que son conocidos como funciones hash criptográficas y algunas otras técnicas para salvaguardar información sensible que podría significar la diferencia entre estar seguro y ser un blanco fácil para los piratas informáticos y cualquier tipo de agentes maliciosos.

Aunque la tecnología blockchain no es perfecta de ninguna manera, sí es bastante segura y hoy en día se siguen implementando formas de mejorar la defensa que pareciera ser invulnerable. Haremos un pequeño viaje para ver porque la seguridad de esta tecnología puede ser tan difícil de romper.

1.- Explique ¿Qué significa la resistencia a la colisión? Y ¿Qué significa resistencia a la preimagen?

Antes de entrar en el tema de las resistencias, primero debemos saber que es un hash. Es una herramienta utilizada para compilar información y proteger los datos mediante una función matemática que permite transformar una determinada cantidad de datos en una cadena de números y letras aparentemente ilegibles y que se caracterizan por ser irreversibles.

Este es uno de los pilares en las blockchains porque permiten:

• Codificar información de manera rápida, precisa y eficiente.

• Proteger grandes cantidades de datos con un alto nivel de seguridad.

Esto ha causado que las funciones hash se vuelvan parte crítica de las redes blockchain, sin embargo, dichas funciones deben cumplir con algunos parámetros para considerarse seguras, entre ellos:

• Resistencia a las colisiones: Los datos, antes de pasar por la función hash se conocen como entradas, luego, al utilizar una función hash y codificarlos, se entiende que es una salida. Este concepto de resistencia hace referencia a la imposibilidad de que dos datos diferentes produzcan el mismo hash de salida.

Ninguna función hash está exenta de colisiones, sin embargo, para que estas sean confiables, las probabilidades de que se presenten dichas colisiones deben ser extremadamente bajas. Cuando las probabilidades son lo suficientemente bajas, se considera que la función hash es segura y se dice que tiene resistencia a las colisiones. La función SHA-256 utilizada en la red de Bitcoin se considera resistente a las colisiones.

Para que una función hash sea todavía más segura, tambien deben contar con propiedades, como:

• Resistencia a la preimagen: Este tipo de resistencia es diferente al anterior, ahora hablamos sobre como un determinado hash de salida puede ser usado para encontrar los datos de entrada. Esto es vital porque permite asegurarnos de que nadie podrá encontrar los datos originales que produjeron dicho hash de salida. Esto también es conocido como unidireccionalidad e implica el hecho de que un dato, una vez convertido en hash es irreversible y puede ser utilizado para proteger la información.

• Resistencia a la segunda preimagen: Básicamente, es un intento de encontrar una colisión, pero a diferencia de los casos anteriores, se pretende buscar una entrada que produzca la misma salida que otra entrada conocida.

Nuevamente, se necesitaría demasiado poder de computa para romper las resistencias y si ocurriera tal caso sería más una cuestión de probabilidades que implicaría grandes gatos en cuanto recursos.

2.- Use tronscan y etherscan para verificar el hash del último bloque y el hash de esa transacción.

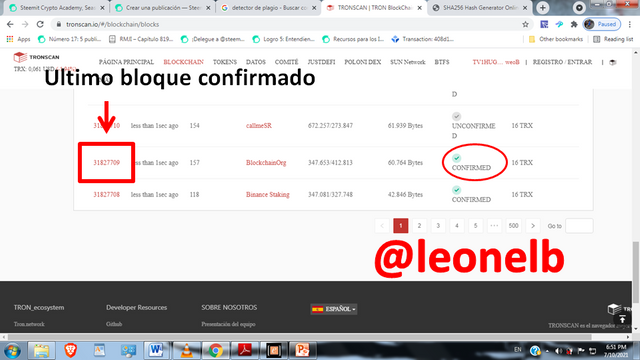

Para buscar un bloque, primero ingresamos a tronscan, después, posamos la flecha del ratón donde dice blockchain y seleccionamos la opción bloques. Esto nos permitirá acceder a la lista de bloques más recientes y buscar el último bloque confirmado.

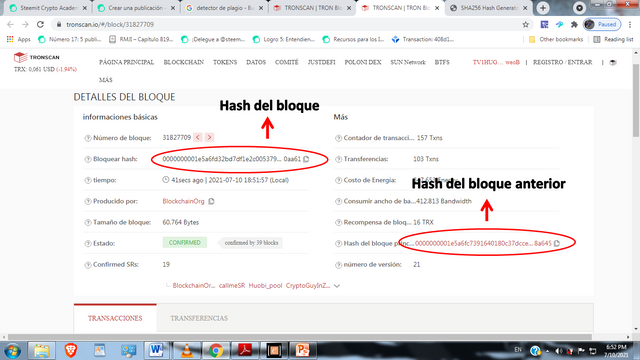

El último bloque confirmado y su respectivo hash:

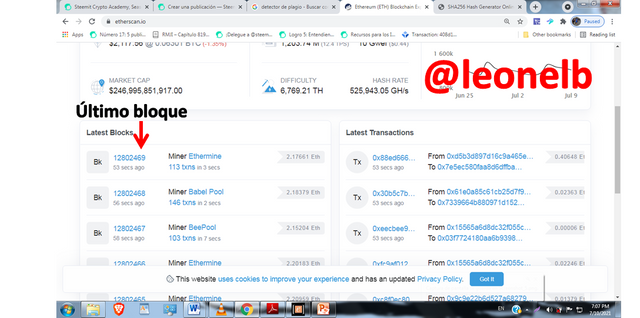

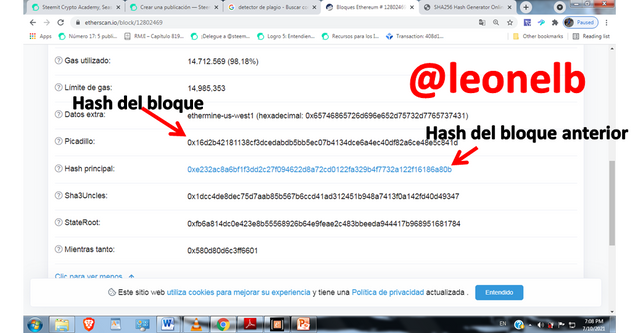

Ahora, en etherscan, repetimos el proceso. Primero entramos en la plataforma y en este caso, tenemos la lista de los últimos bloques a la vista.

Si hacemos clic ahí, eso nos llevara a la información del último bloque. Clic para ver más información, el hash es identificado como picadillo.

3.- Genere el hash usando SHA-256, de la palabra CryptoAcademy y de cryptoacademy. ¿Observa alguna diferencia entre ambas palabras? Explique.

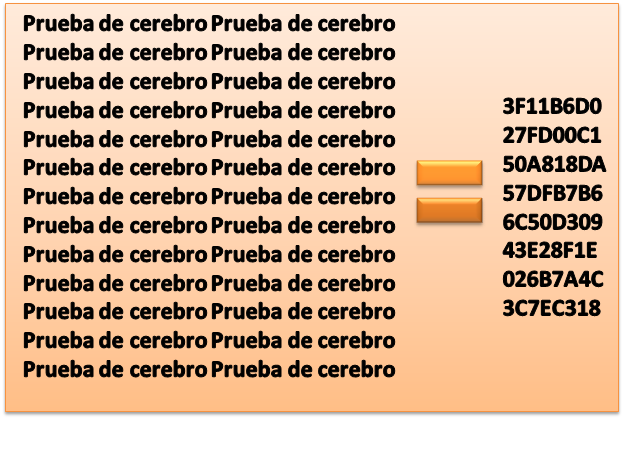

Una de las características que poseen las funciones hash es que un mismo dato siempre, al ser procesado por una función hash, tendrá el mismo resultado. Las palabras “pruebadecerebro” siempre producirán el mismo hash de salida, esto es conocido como determinismo. En este caso, sería algo así:

3F11B6D027FD00C150A818DA57DFB7B66C50D30943E28F1E026B7A4C3C7EC318

Sin embargo, si utilizamos la misma palabra, pero cambiamos aunque sea el más pequeño dato, el hash resultante será diferente. Por ejemplo:

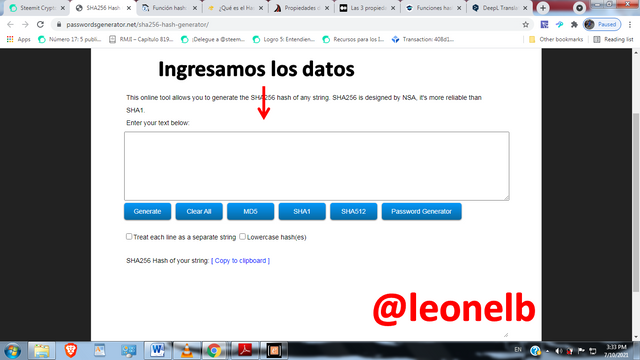

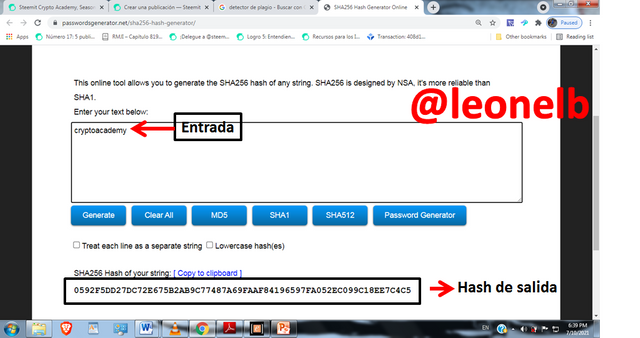

Primero, entramos en la direccion del generador de hash online:

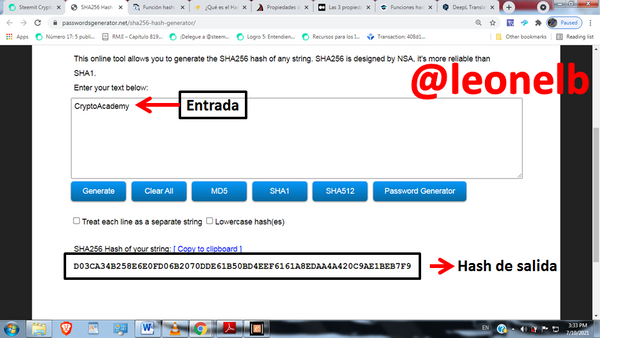

Luego, colocamos los datos para producir una salida.

Entrada: CryptoAcademy

Salida:

D03CA34B258E6E0FD06B2070DDE61B50BD4EEF6161A8EDAA4A420C9AE1BEB7F9

Ahora, repetimos el proceso, pero con una entrada un poco diferente.

Entrada: cryptoacademy

Salida:

0592F5DD27DC72E675B2AB9C77487A69FAAF84196597FA052EC099C18EE7C4C5

Mismas palabras, pero al cambiar letras mayúsculas por minúsculas se produce un cambio y el hash resultante es diferente. Conclusión, el más pequeño cambio en la entrada influye en el hash de salida.

4.- En sus propias palabras explique la diferencia entre el hash y la criptografía.

Tanto el hahs como la criptografía se enfocan en la protección de datos y por eso puede parecer confuso, pero en realidad están diseñados para propósitos diferentes. Mientras que el primero funciona como una especie de serial único e irreversible, el segundo funciona como un método de cifrado para la transferencia de información segura y que es posible revertir mediante el correcto uso de las claves que poseen el emisor y receptor de la información en cuestión.

El principal valor de los hashes criptográficos creados por las funciones hash como el SHA-256, es la capacidad de compilar o codificar grandes longitudes de datos de manera rápida y eficiente, aunque estas pueden tener variedad de utilidades, a diferencia de la criptografía, estos pretenden ser lo más invulnerables posible. Existen las llamadas colisiones, sí, pero son diseñados para que sea extremadamente difícil que alguien pueda decodificarlos.

Mientras tanto, la criptografía puede ser utilizada en transferencias con claves únicas que permiten realizar transacciones entre dos personas sin que haya ningún tipo de confianza entre ambos. Por estas razones, las redes blockchain son tan atractivas, porque su nivel de seguridad es muy elevado y al momento de hacer una determinada operación, siempre y cuando no se filtren las claves todo marchara bien.

El sistema no es perfecto, pero es increíble en muchos sentidos y seguramente continuara evolucionando con el paso del tiempo y esto permitirá una aceptación cada vez mayor. Si la mayoría de las personas tuviesen esta información quizá no habría tantos escépticos.

Me despido, cuídense mucho.

Muchas gracias por leer, espero les haya gustado.

Sinceramente les deseo salud y éxito.

Y como no, agradezco también al resto de los curadores que se esfuerzan día a día por que no haya una sola publicación desprovista de atención.

| Camera | Photographer | Image Editor |

|---|---|---|

| Honor 7s | @leonelb | Microsoft Powerpoint 2010 |

Gracias por participar en Steemit Crypto Academy Season 3:

Espero seguir leyendo tus publicaciones.

La pregunta 2 solicitaba el hash del último bloque y el hash de esa transacción. Sólo observé que marcas el hash del último bloque. Aunque no pude ver ninguno.

La pregunta 3 tiene que ve con la resistencia a la colisión. Tu respuesta estuvo bien.

Recomendaciones:

Calificación: 7.7

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Muchas gracias por corregir mi tarea profesor @pealon53. Intentare obtener mejores calificaciones en un futuro.

Gracias por sus esfuerzos y que tenga feliz día.

#affable #venezuela

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit