Buenos días compañeros de la Cripto Academy, me complace tener la oportunidad de participar esta semana de la tarea del reconocido profesor @stream4u, espero que mi tarea sea del agrado de todos ustedes. Bienvenidos a mi post.

Esta semana estaremos hablando sobre las Blockchain, una de las palabras más usadas en este mundo de las criptomonedas, pero que en realidad muchos no nos hemos tomado el tiempo anteriormente de analizar y entender a fondo.

Al escuchar esta palabra solemos asociarla directamente con Bitcoin, pero pocos saben que esta tecnología existe desde hace mucho tiempo atrás, pues fue en el año 1991 aun antes de yo nacer, cuando Stuart Haber y W. Scott Stornetta realizaron las primeras investigaciones y generaron los primeros conceptos sobre las cadenas de bloques asegurados de forma criptográfica.

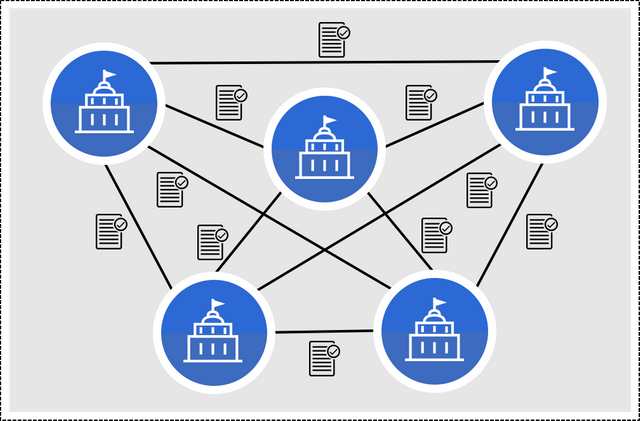

Una red de bloques puede definirse como un libro contable para el caso de las criptomonedas, solo que se maneja en un lenguaje digital, este libro contable está conformado por una gran cantidad de nodos que son los que validan las transacciones, cada una con un registro único.

Como ya sabemos, una cadena de bloques está conformada por varios bloques, pero cada uno de ellos dentro de sí mismo contiene una serie de datos, estos pueden ser desde validaciones de transacciones, información referente al bloque, o códigos llamados “Hashes” que enlazan un código con otro y generan continuidad en la red.

Cada uno de estos bloques ocupa un lugar irremplazable dentro de la red, pues cada hash contenido dentro del bloque está enlazado con el bloque siguiente y el bloque anterior, si un bloque se mueve de su posición todos los códigos hash fallaran. Cada participante de la red representa un nodo, y cada uno cuenta con una copia o registro exacto de la cadena de bloques. Las transacciones nuevas que se van generando, son validadas por estos nodos, y si estas son válidas, se van sumando a los bloques hasta completar cada bloque y generar un nuevo bloque para la cadena, esto es lo que se conoce como el proceso de “minería''.

Entonces, ya los hemos mencionado previamente pero para efectos de esta tarea sería importante definirlos, los componentes que conforman una cadena de bloques son los siguientes:

🔹 El bloque:

Un bloque se podría definir como una especie de contenedor de las operaciones validadas de la red, al estar estas operaciones en dicho contenedor estas son cifradas y se unen a la cadena. El tamaño del bloque varía dependiendo de la red donde este está desarrollado, pero dentro de la misma red todos los bloques tienen el mismo tamaño.

🔹 Los Hash:

Se trata de un algoritmo matemático que tiene la capacidad de transformar cualquier tipo de información sin importar su extensión en un código único e irrepetible, que está siempre conformado por la misma cantidad de caracteres, y es de suma ayuda para validar información y que esta no pueda ser manipulada en su recorrido por la red.

🔹 Los nodos (mineros):

Cualquier computadora que se une a una blockchain es considerada como un nodo, y esta puede cumplir diferentes funciones, como validar las transacciones y distribuir la información para que esta corra de un lado a otro en la red. El nodo que valida la última transacción para llenar el bloque se considera como nodo minero pues es el que genera un nuevo bloque para la red.

Tipos de Blockchain

En el mundo de la economía existen distintos tipos de entes y por ende distintos intereses, cada grupo se inclina por sus experiencias y creencias económicas, a raíz de esto con el tiempo las blockchain han venido evolucionando y se han creado al día de hoy distintos tipos de blockchain que podemos diferenciar de la siguiente manera:

Este tipo de blockchain tiene la finalidad de ser accesible a cualquier tipo de usuario en el mundo que tenga acceso a una computadora y conexión a internet, los ejemplos más grandes de este tipo de red en la actualidad son Bitcoin y Ethereum.

Al ser una red pública, existen varias formas de tomar las decisiones dentro de este tipo de red, estas formas son llamadas “Algoritmos de consenso” y los hay de distintos tipos entre los más comunes están: la prueba de trabajo (PoW), la prueba de participación (PoS) y la prueba de participación distribuida (DPoS).

Este tipo de red es generalmente creada por compañías y difiere de las centralizadas porque no cualquiera puede formar parte de ella, ya que se requiere una invitación. Pueden ser los participantes que ya están dentro o un ente regulador general los que decidan qué personas pueden ingresar a la red y de qué manera.

Por lo general, suele tener mayor cantidad de regulaciones y se rigen por un ente central, las transacciones aquí realizadas no son públicas, por lo que solo un grupo de personas tienen el acceso para auditarlas, lo que puede prestarse a casos de corrupción como en el sistema bancario tradicional. Un ejemplo de blockchain centralizada podría ser Ripple.

Tienen semejanza con las redes de bloques centralizadas pero estas no basan todas sus decisiones en una sola persona sino en un grupo de socios que se encargaran de tomar las mejores decisiones para la red. En este tipo de red las transacciones son validadas por un grupo de nodos que ha sido seleccionada previamente, no se puede negar que cuentas con mayor eficiencia y escalabilidad que las blockchain descentralizadas y generalmente son utilizadas por empresas bancarias o del sector energético.

Como su nombre lo indica, son una especie de mix entre las blockchain públicas y las privadas, con la finalidad de rescatar las mejores características de ambos mundos. Se caracteriza por tener transacciones públicas y auditables por los nodos como en las redes descentralizadas, pero al igual que en las centralizadas los nodos deben tener una invitación, por lo que no cualquier persona puede formar parte de ellas. Entre las redes de bloques híbridas más conocidas en la actualidad tenemos a BigchainDB y Evernym.

Con la llegada de esta tecnología al sector económico y financiero este ha pasado por gigantes cambios, en muchos casos estos cambios han traído beneficios, entre los más destacados tenemos:

🔹 Otorga seguridad y confianza: ya que las operaciones están encriptadas dentro de los bloques y previamente auditadas por los nodos se garantiza a los usuarios seguridad en sus transacciones, además de su particularidad de ser irreversibles dichas transacciones, lo que también quita un peso de encima en cuanto a estafas.

🔹 Ahorro de costes: al ser un proceso realizado netamente entre máquinas, se ahorran los costes de intermediarios pues la información pasa directamente a través de los nodos, por lo que realizar este tipo de transacciones resulta más económico.

🔹 Alta velocidad: nuevamente el no contar con intermediarios o autoridades centrales por los cuales deban atravesar primero la información, permite que el proceso pueda realizarse de manera más rápida y efectiva.

🔹 La información nunca se pierde: ya que cada nodo se queda con una copia exacta de la cadena de bloques, esta información luego de ser validada no se puede modificar, por lo que está totalmente a salvo.

🔹 Transparencia: toda la información dentro de la red es auditable por lo que cualquier transacción en caso de ser sospechosa puede ser rastreada.

🔹 Contratos inteligentes: estos contratos permiten automatizar cobros y pagos, esto es muy útil para los usuarios pues los descuentos se realizan de manera automática y segura lo que les ahorra tiempo y esfuerzo.

🔹 Seguridad de los datos: la red blockchain se especializa en resguardar los datos y la identidad de los usuarios, por lo que ningún dato puede o debería ser falsificado o robado dentro de la red.

El libro mayor distribuido es la esencia de la tecnología Blockchain, se refiere a el registro total de cada una de las operaciones o transacciones que son realizadas dentro de la red para llevar un control de las mismas, funciona de forma similar a un registro contable de la vida real pero con mucha mayor efectividad, seguridad y transparencia que son los principios que definen a la tecnología blockchain.

Este registro permite la transparencia e incorruptibilidad de la plataforma, ya que cada transacción realizada queda registrada en la red y tiene la posibilidad de ser auditada en cualquier momento por cualquiera de los integrantes. Este libro distribuido permite que la información archivada sea distribuida por cada uno de los nodos de la red, lo que la convierte en una información que es prácticamente inalterable y las posibilidades de sufrir un ataque de algún hacker es prácticamente imposible.

Estos libros tienen gran importancia dentro de la tecnología blockchain pues cumplen funciones indispensables, se manejan por medio de códigos hash, lo que quiere decir que la información va encriptada dentro de este código, protegiendo así los datos de las transacciones y la identidad de los usuarios que las realizan, también disminuyendo el tamaño de la información por lo que esta va comprimida, generando así mayores niveles de escalabilidad.

Así como en el sistema financiero tradicional los billetes están expuestos a ser falsificados, el dinero virtual de las criptomonedas no está exento de este problema, pues una moneda digital puede correr el riesgo de ser duplicada y por ende utilizada más de una vez, este hecho fraudulento sin duda alguna haría que la moneda que ha sufrido de fraude pierda su valor, pues se acabaría la credibilidad y confianza por parte de los usuarios.

De allí el nombre de este pequeño problema “gasto doble” pues se refiere a que una criptomoneda pueda ser gastada dos veces.

Un ejemplo de doble gasto en la vida real para entender mejor este concepto, es cuando una persona emite un cheque sin fondos, o dos cheques del valor de su cuenta a dos personas distintas, sólo la persona que cobre el cheque primero podrá recibir el dinero, pues el dinero para cancelar el segundo cheque ya no existe pues se habría gastado, más o menos lo mismo puede suceder con Bitcoin o cualquier otra criptomoneda que no se ocupe en resolver este grave problema.

Un ataque de doble gasto es difícil de ejecutar en la red de Bitcoin, pues el atacante necesitaría un poder de cómputo gigante para poder ganarle a los nodos y completar primero el bloque, sin embargo sí puede existir la posibilidad de que esto suceda, mediante distintos tipos de ataques como por ejemplo:

🔹 Ataque del 51%:

Ya que el funcionamiento de la red se basa en el consenso de los nodos, la mitad más uno de los participantes de la red debe estar de acuerdo para validar una transacción, lo que representa en 51% de la red. Si un atacante logra recaudar un nivel de cómputo o poder de Hash del 51% (cosa que es sumamente difícil) va a tener el control de manipular la información y ejercer este famoso doble gasto de forma exitosa.

🔹 Ataque Finney:

Prácticamente solo puede ser ejecutado si el minero que quiere hacer fraude cuenta con el 51% del poder de hash, esta forma de estafa de doble gasto es muy difícil de lograr pues requiere que una persona confirme una transacción sin haber sido validada.

Funciona de la siguiente manera: el personaje fraudulento hace una transferencia a una persona, y seguidamente se hace una transferencia a sí mismo (con otro nodo que le pertenezca), la persona desconocida debe validar la operación sin esta haber sido verificada y es justo en ese momento cuando el estafador libera su dinero de la segunda transacción que es para sí mismo dejando la primera sin efecto.

🔹 Ataque de Carrera:

En este tipo de ataque el estafador manipula psicológicamente a los mineros con el porcentaje de comisión. Aquí el atacante emite dos operaciones, una para otra persona y una para sí mismo. Pero a la operación que es para sí mismo le asigna mayor porcentaje de comisión, razón por la cual los mineros escogen ejecutar primero esa transacción, aprovechando el estafador esos instantes para retirar su primera transacción, pues existen milésimas de segundo donde la operación si aún no ha sido validada por nadie puede revertirse.

Como resuelve Bitcoin esta situación?

Bitcoin ha sabido lidiar bien con el problema del doble gasto, y no es de extrañar pues es la criptomoneda más importante del mundo hasta el momento, esta red usa todos los superpoderes de los componentes de la blockchain para evitar a toda costa esta desagradable situación.

Para empezar, ningún usuario deberá aceptar una transacción que no ha sido validada por los mineros, pues justamente su trabajo es ese verificar que todo marche de manera correcta, además de eso, apoyándose en la función Hash es fácilmente identificable una operación manipulada, pues el hash de todo el bloque es alterado, el hecho de ser un sistema distribuido y que cada nodo tenga una copia exacta de las transacciones realizadas también ayuda a minimizar este tipo de riesgos.

Gracias a la conferencia dictada por el profesor @stream4u y a la realización de esta asignación, hemos conocido un poco más sobre cómo se llevan a cabo los procedimiento y transacciones dentro de una blockchain, y hemos podido relacionarlos con el concepto de Hash, su funcionamiento y su gran utilidad dentro de este sistema, es hora de reforzar un poco estas teorías con imágenes y ejemplos obtenidos de la plataforma recomendada por el Blockchain Demo

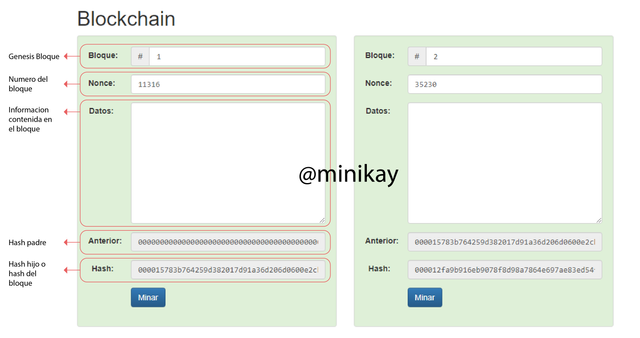

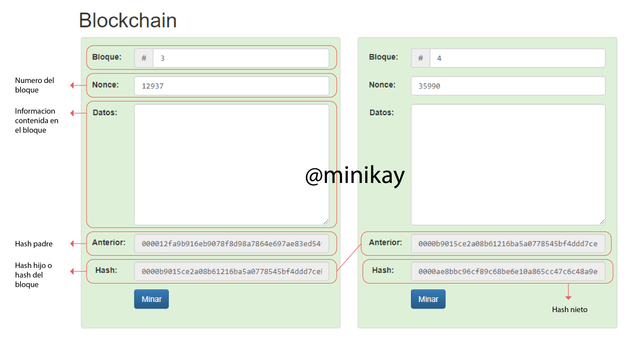

Conformación de un bloque de la cadena:

Un bloque está compuesto por una cabecera de bloque o “número de bloque” y su contenido, pero este contenido al momento de ser validado y anexado a la cadena no se encuentra en un código posible de leer para los humanos pues esta encriptado criptográficamente para proteger los datos y la información, este proceso es posible gracias a la función “Hash” que convierte cualquier información en un código único de longitud constante. A continuación les presento un ejemplo de bloque legítimo:

🔹 Cada hash es único e irrepetible, a pesar de que no contenga ninguna información el bloque dentro de sí, genera un hash diferente para cada bloque.

🔹 El “nonce” es un código único utilizado para cada bloque y no sigue una secuencia con respecto a su bloque anterior.

🔹En el bloque 1 el Hash anterior está conformado solo por ceros debido a que es un "bloque génesis", es decir es el primero de la cadena.

🔹 En el bloque 2 podemos apreciar que el Hash anterior coincide con el Hash del bloque 1, ya que este sería el Hash padre y el bloque 2 sería el hash hijo.

🔹Es importante sabe que para que un bloque sea válido los primeros dígitos de su hash deben ser 0000.

Datos del bloque #1:

Nonce: 11316

Hash anterior: 0000000000000000000000000000000000000000000000000000000000000000

Hash del bloque: 000015783b764259d382017d91a36d206d0600e2cbb3567748f46a33fe9297cf

Datos del bloque #2:

Nonce: 35230

Hash anterior: 000015783b764259d382017d91a36d206d0600e2cbb3567748f46a33fe9297cf

Hash del bloque: 000012fa9b916eb9078f8d98a7864e697ae83ed54f5146bd84452cdafd043c19

Por medio del siguiente ejemplo podemos evidenciar que el Hash del bloque #3 es el mismo que el “Hash anterior” del bloque #4 de esta forma es como se relacionan y unen los bloques en una cadena de bloques. Un hash se convierte en Hash padre al generarse un nuevo bloque, en Hash abuelo al generarse otro bloque y así sucesivamente de forma infinita.

Datos del bloque #3:

Nonce: 12937

Hash anterior: 000012fa9b916eb9078f8d98a7864e697ae83ed54f5146bd84452cdafd043c19

Hash del bloque: 0000b9015ce2a08b61216ba5a0778545bf4ddd7ceb7bbd85dd8062b29a9140bf

Datos del bloque #4:

Nonce: 35990

Hash anterior: 0000b9015ce2a08b61216ba5a0778545bf4ddd7ceb7bbd85dd8062b29a9140bf

Hash del bloque: 0000ae8bbc96cf89c68be6e10a865cc47c6c48a9ebec3c6cad729646cefaef83

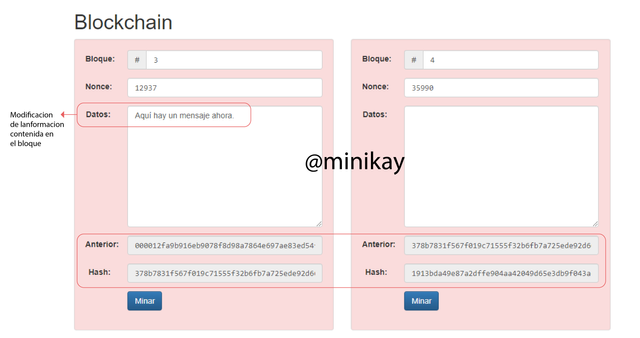

🔹 Aquí podemos observar que al añadir o cambiar la información contenida en al menos uno de los bloques, todos los hashes son alterados.

🔹 No solo son alterados los hashes, además el bloque donde se ha cambiado la información y los bloques siguientes quedan invalidados, como podemos observar el color de los recuadros ha cambiado a rojo y los dígitos iniciales de los hashes han dejado de ser 0000.

🔹 El nonce del bloque sigue siendo el mismo a pesar de que el bloque se modifique, pero si este no es minado de nuevo el bloque no tiene validez.

Datos modificados del bloque #3:

Nonce: 12937

Hash anterior: 000012fa9b916eb9078f8d98a7864e697ae83ed54f5146bd84452cdafd043c19

Hash del bloque: 378b7831f567f019c71555f32b6fb7a725ede92d6670f959294375da06947039

Datos modificados del bloque #4:

Nonce: 35990

Hash anterior: 378b7831f567f019c71555f32b6fb7a725ede92d6670f959294375da06947039

Hash del bloque: 1913bda49e87a2dffe904aa42049d65e3db9f043ac024298e432e6b05bd1db7f

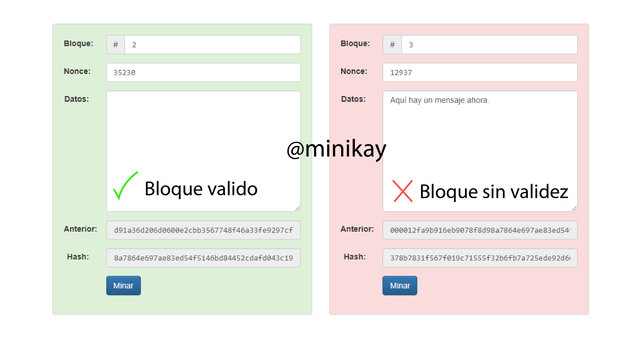

🔹 El bloque anterior al cambio (el número #2) no se ve afectado y se mantiene válido, pero del #3 en adelante los bloques quedan sin validez

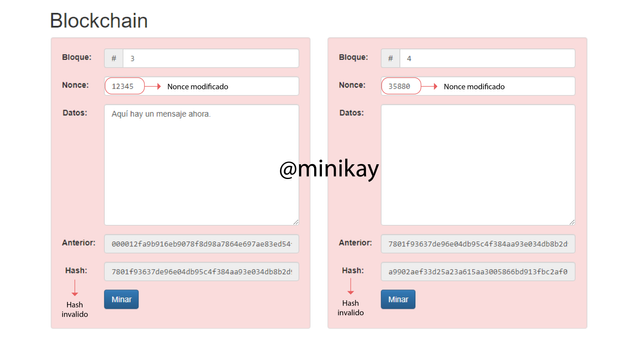

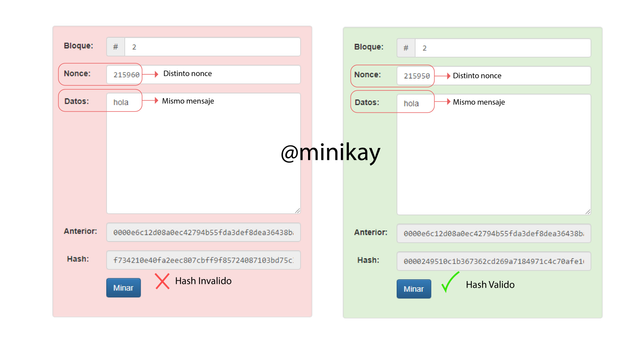

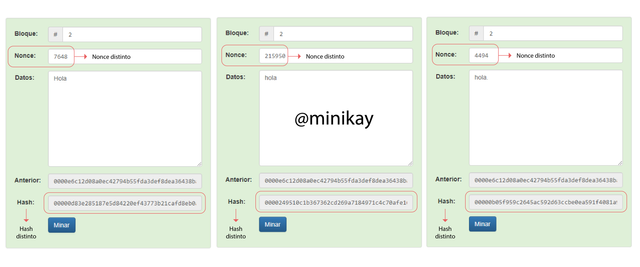

🔹 También es posible cambiar el “nonce” de un bloque, pero al éste ser modificado el hash del bloque igualmente cambia, de el bloque modificado y de todos los siguientes, sin importar que el mensaje que contiene siga siendo el mismo.

🔹 Al momento de cambiar el nonce de un bloque, el nuevo hash que se obtiene sigue siendo inválido pues sus dígitos iniciales no son 0000.

Datos nonce modificado del bloque #3:

Nonce: 12345

Hash anterior: 000012fa9b916eb9078f8d98a7864e697ae83ed54f5146bd84452cdafd043c19

Hash del bloque: 7801f93637de96e04db95c4f384aa93e034db8b2d94f56d383eae28cee9a73c6

Datos nonce modificado del bloque #4:

Nonce: 35880

Hash anterior: 7801f93637de96e04db95c4f384aa93e034db8b2d94f56d383eae28cee9a73c6

Hash del bloque: a9902aef33d25a23a615aa3005866bd913fbc2af01e3cf0a2e531308667e3385

🔹 Si es posible cambiar el número nonce a un bloque que contenga la misma información, pero este bloque debe ser minado de nuevo para obtener un nuevo hash que si sea válido y comience con 000.

🔹 Como podemos observar en los ejemplos anteriores, al realizar cualquier cambio en el mensaje por mínimo que sea (puede ser agregar un punto o simplemente poner en minúscula una letra) el código hash cambiará por completo, lo que confirma la teoría de que cada mensaje por similar que sea a otro tendrá un código diferente.

🔹 Además podemos evidenciar que si el mensaje es similar pero distinto, el número nonce también lo es.

Hash “Hola”: 00000d83e285187e5d84220ef43773b21cafd8eb0a252bbe64dfd9a67d81d4b5

Hash “hola”: 0000249510c1b367362cd269a7184971c4c70afe16590883a202ab7873b4bd72

Hash “hola.”: 00000b05f959c2645ac592d63ccbe0ea591f4081a96d2f21f59d5f892e6a4647

Aunque es una de las menos conocidas, esta es otra de las formas posibles de ejecutar una estafa de doble gasto dentro de una blockchain, aprovechando mínimos errores del sistema. Lleva su nombre en honor al nickname del usuario del foro Bitcointalk quien fue quien identificó por primera vez este error. Se puede decir que es un mix entre el ataque Finney y el ataque de carrera, y suele ser desarrollado principalmente en las plataformas de intercambio.

En este tipo de hack el atacante crea un bloque elaborado por sí mismo e intenta introducirlo a la red de forma que este sea validado por los nodos y así poder ejecutar con éxito el doble gasto y obtener un beneficio económico ilícito sin que la red se percaté de ello. Lo hacen en la siguiente manera:

Este tipo de estafas podría realizarse dentro de una cartera de intercambios donde los usuarios compran y venden sus tokens pues aquí el estafador podría pasar desapercibido. Es importante saber que para ejecutar esta operación el hacker debe tener control total de los nudos de la red por lo que las probabilidades de que tenga éxito son muy bajas.

El hacker debe estudiar los nodos de la red y saber cuáles son los nodos mejor posicionados para allí establecer la conexión con el nodo (A) Qué es de su propiedad. Una vez que el atacante haya analizado con detenimiento los nodos de la red el emite 2 transacciones personales una de alto valor y otra de bajo valor.

Supongamos que la persona envía en la primera transacción un elevado monto de 50 bitcoins y en la segunda transacción envía sólo 0,5 bitcoin. El bloque de los 50 bitcoin es asignado a la red desde el nodo A qué es propiedad del atacante y este dinero será destinado en ir a la plataforma de intercambio.

Cuando el atacante observa que hay una alerta a bloque en la red, este envía directamente su bloque preminado al lado del último bloque que se ha generado con la finalidad de que los demás nodos no noten que este bloque es ilícito y puedan añadirlo de forma exitosa a la cadena, estando dentro ya no hay vuelta atrás pues este bloque se habría confirmado siendo exitosa la transacción de 50 bitcoin que realizó esta persona.

Una vez que esta operación se ha agregado a la cadena de bloques de bitcoin el exchange confirma la transacción y libera el dinero, aprovechando el atacante de retirar inmediatamente este dinero de la plataforma de intercambio. El truco está en que ahora el atacante que también es dueño del nodo B va a enviar a la red la segunda transacción que es por un bajo monto desde el nodo B generando una bifurcación en el sistema, y haciendo que la primera transacción por un elevado monto quedé invalidada pero como la persona ya habrá retirado el dinero del intercambio No hay manera para la red de recuperarlo y esta persona habrá robado a la red con éxito.

Esto suena bastante largo y complicado pero es un proceso que se realiza sólo en cuestión de segundos, el atacante debe asegurarse de asignar la transacción de mayor valor a los nodos que estén mejor posicionados para que ésta se efectúe el primero ya que si se efectúa primero el de bajo valor este es el monto que va a quedar invalidado y la operación no será exitosa. Sin embargo es muy difícil para el atacante hacer este tipo de Procedimientos ya que necesitaría una plataforma de intercambios que admita validar operaciones con solamente una confirmación cosa que en la actualidad es prácticamente imposible, porque la mayoría de las plataformas para liberar el dinero exigen un mínimo de 6 confirmaciones.

🔻 Ataques por parte de hackers:

A pesar de que los sistemas se han reforzado de manera que estos ataques sean prácticamente imposibles, constantemente hay intentos de personas que desean robar el dinero de las blockchain, poniendo en riesgo el capital de los inversores y lamentablemente es un riesgo con el que deben vivir los inversores criptográficos.

🔻 Riesgo de pérdida de las claves:

En este sistema tenemos total y absoluto control de nuestros activos, lo que también representa una gran responsabilidad. En el sistema financiero tradicional normalmente el equipo de la empresa está al pendiente de nuestro dinero pero en este caso cada usuario tiene sus claves públicas y privadas con las cuales gestiona sus activos y en caso de perder las claves privadas se pierde por completo todo el dinero que contenga esa cuenta ya que no hay forma de recuperarla.

🔻 Gran consumo de Energía:

Para que una red de blockchain funciones especialmente la de bitcoin que tiene bloques criptográficos tan grandes, se necesita una enorme capacidad de cómputo para poder procesar operaciones tan difíciles y resolver sus bloques, por lo que muchos Mineros no tienen la tecnología suficiente para lograr obtener este beneficio. Además de eso, añadir un bloque a la cadena que tarda tanto tiempo en minarse por ser tan grande exige muchas horas de trabajo de las máquinas, las cuales representan un gasto energético bastante considerable para el planeta, cosa que en no oportunidades ha llegado afectar negativamente a las criptomonedas.

🔻 Gran exigencia de poder de computo:

Cómo lo he mencionado anteriormente las operaciones a resolver la cadena de bitcoin por ejemplo, para lograr minar un bloque son demasiado complejas por lo que se requiere mucha capacidad de máquina para resolverlas. Al mismo tiempo, al ser una red que ya cuenta con un periodo de tiempo considerable su libro distribuido contiene una gran cantidad de datos llegando actualmente a pesar 200 GB y como ya sabemos cada nodo de la red necesita tener una copia de este libro distribuido, lo que quiere decir que con el pasar del tiempo los datos contenidos en este libro siguen aumentando y por ende también sigue aumentando su peso, y muchas de las máquinas de los usuarios no serán capaces de mantenerlo dentro de ellas.

🔻 Es una tecnología en desarrollo:

A pesar de que es una tecnología que ha traído consigo muchos beneficios y que ya tiene establecida más de una década se puede decir que todavía es una tecnología que se encuentra en pleno desarrollo, aún hay muchas cosas que se desconocen sobre ella y la mayoría de la población no está familiarizada con la misma. Por lo cual para que ocurra una adopción masiva de este sistema por parte de grandes empresas y que esta pueda ser usada en diario de las personas como lo es el dinero Fiat aún tienen que pasar unos varios años a mi parecer.

🔻 No hay vuelta atrás:

A pesar de que esto puede contar como una ventaja también puede ser desfavorable para algunos usuarios, ya que si alguien es víctima de estafa o comete un error al momento de realizar una transacción este dinero no se puede recuperar pues las transacciones en blockchain son irreversibles. A mí personalmente me ha pasado que me equivoqué poniendo la dirección de destino y envié el dinero a otra persona por lo que este dinero se perdió totalmente

🔻 Poca escalabilidad:

A pesar de ser un sistema bastante rápido y eficiente las formas que usan algunas blockchain para validar sus bloques como la prueba de trabajo o prueba de participación, presentan algunos pequeños problemas de escalabilidad. De hecho, se ha llegado a pensar que Sí bitcoin sigue creciendo en el futuro no tendrá la rapidez ni los recursos necesarios para procesar tantas transacciones por parte de los usuarios, llegando al punto del colapso. Por eso, el problema de la escalabilidad es algo que todavía deben encargarse las blockchain de resolver por completo.

Sin duda alguna, la tecnología Blockchain ha llegado para quedarse, y revolucionar el mundo de la economía y los negocios, sus avances tecnológicos han logrado alcanzar un nivel de eficiencia y eficacia mucho mayor que el del sistema financiero tradicional y también aporta valores al sector financiero que antes no se aplicaban realmente.

Obviamente no se trata de un sistema perfecto, aún queda mucho por mejorar, pero diariamente existen personas que se ocupan de revisar que hace falta e implementarlo o que anda mal y resolverlo. Además de eso, grandes empresas están abriendo los ojos y se están dando cuenta del poder con el que cuenta esta tecnología, y aunque al principio no la tomaban muy en serio hoy en día cada vez son más las empresas que mueven sus negocios e inversiones al mundo de las criptomonedas.

Cc. @stream4u.

Hi @minikay

Thank you for joining The Steemit Crypto Academy Courses and participated in the Homework Task.

Total | 8/10

Your Homework Task verification has been done by @Stream4u, hope you have enjoyed and learned something new.

Thank You.

@stream4u

Crypto Professors : Steemit Crypto Academy

#affable

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Congratulations, your post has been upvoted by @scilwa, which is a curating account for @R2cornell's Discord Community. We can also be found on our hive community & peakd as well as on my Discord Server

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit