¡Un saludo Steemian's y adictos a las criptomonedas!

Ya justo estamos finalizando esta segunda semana de la tercera temporada en la comunidad de Crypto Academy, seguimos dando continuación a las tareas de los criptoprofesores, por cada tarea que se realiza más conocimiento y experiencia nos traen a la mesa, es increíble, en esta ocasión @pelon53 nos ha ofrecido una conferencia primordial y muy importante sobre uno de los aspectos por el cual la criptografía es tan segura, nos referimos al Hash, esta clase es realmente recomendada, si usted desea leerla le adjunto la clase aquí para que puedan aprender más al respecto, también debemos agradecer a @steemitblog por la iniciativa de este proyecto educacional.

Sin más preámbulos, comencemos.

Dentro del mundo Blockchain, los hash son perfectos ¿No? En realidad existe la remota posibilidad de que ocurra una colisión, en términos matemáticos una colisión puede ocurrir cuando dos entradas diferentes generan el mismo hash.

Según la conferencia del profesor @pelon53, una función hash hace referencia a un proceso informático único que transforma una entrada o dato particular a otro valor codificado y comprimido, sabemos que la longitud de salida es fija en todos los casos, entonces nos hacemos la siguiente pregunta ¿Qué ocurre?

Las funciones hash por lo general son resistentes, pero dejan de serlo cuando se encuentran con esta colisión, pero no te preocupes, en teoría esto podría tardar muchísimo tiempo antes de suceder, se requeriría años de cálculos informáticos y mala suerte para que te suceda, pues sabemos que no se tienen límites para los datos de entrada, pero esto no ocurre con los datos de salida.

A todo esto ¿Las colisiones pueden ocasionarse? Es decir, pueden ser productos intencionales y no accidentales, han existido casos de hackers que lo han logrado, por esta precisa razón los desarrolladores e informáticos de todo el mundo han aportado su granito de arena a lo largo de los años, con la clara intención de mejorar los algoritmos SHA, es necesario comprobar la seguridad pues se considera que los grupos SHA-0 y SHA-1 no son tan seguros como se pensaba en el pasado debido a la cantidad de colisiones que han estado ocurriendo últimamente, sin embargo, se ha comprobado que otros grupos son más resistentes a estas colisiones, como ocurre con los grupos SHA-2 y SHA-3.

Fuente de la Imagen

La resistencia a la preimagen es una contramedida de seguridad que se encarga de evitar que el Hash de salida sea descifrado y sea expuesta la información comprimida que contenía.

A pesar de ser poco frecuente, este fallo en la preimagen es la pesadilla de muchas de las plataformas descentralizadas hoy día, por tal motivo existe la resistencia a la preimagen, de esta forma se aumenta la seguridad y se evitan ataques intencionales que descifren los Hash.

Al igual que el caso anterior, este incidente también contiene posibilidades remotas de ocurrencia, pero no son eventos imposibles.

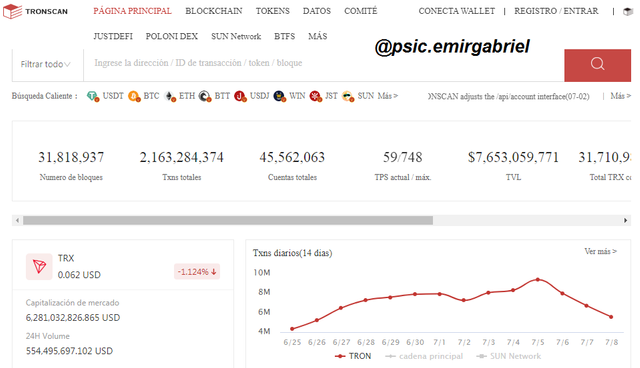

A continuación utilizaremos estas herramientas para verificar el hash del último bloque y el hash de transacción.

- Para ello debemos ingresar en Tronscan para encontrarnos con su página principal.

Captura de pantalla 1

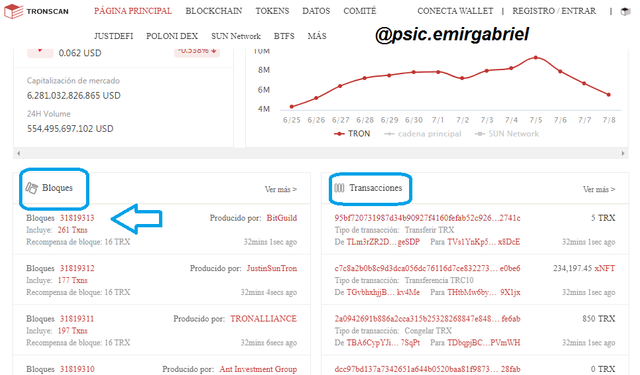

- Una vez adentro de la web, podremos ubicar el último hash, tal y como pueden observa tiene como nombre el código mostrado en la captura de pantalla. (31819313)

Captura de pantalla 2

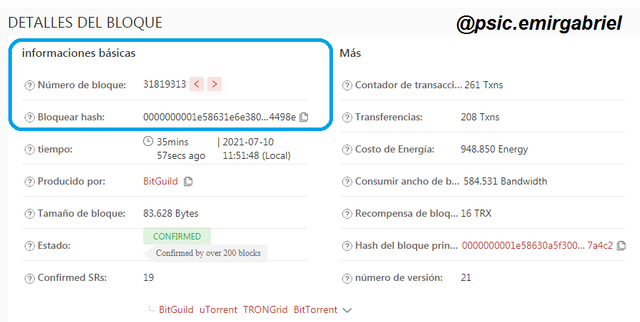

Al darle click podremos visualizar los datos de dicho hash, en él se encuentran datos relevantes como el número de bloque, el Hash, tiempo, el nombre del autor quién lo realizó, el tamaño y su estado.

Dentro de estos detalles nos proporcionarán el Hash, el cuál es el siguiente: 0000000001e58631e6e380a0d99458f45392e9b00d34441759010f54b3e4498e

Captura de pantalla 3

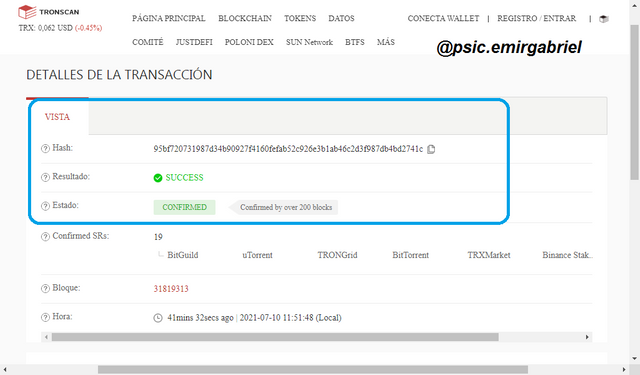

Ahora bien, para verificar el hash de transacción debemos ubicar la última transacción realizada y seleccionarla.

Aquí se visualizarán sus datos, como pueden observar el Hash es el siguiente: 95bf720731987d34b90927f4160fefab52c926e3b1ab46c2d3f987db4bd2741c

Captura de pantalla 4

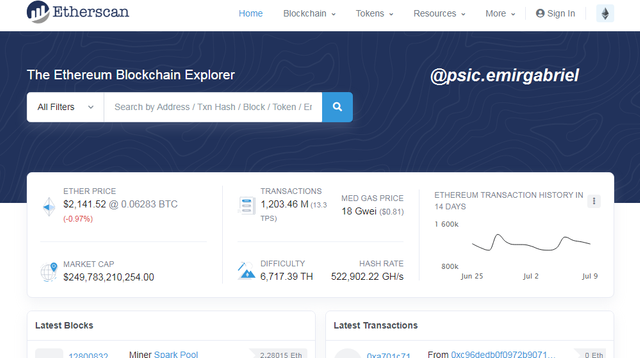

- Muy bien, de manera similar, para realizar estas solicitudes en Etherscan es necesario entrar en su página principal.

Captura de pantalla 5

- Una vez visitemos la página, debemos ubicar los últimos bloques y las últimas transacciones.

Captura de pantalla 6

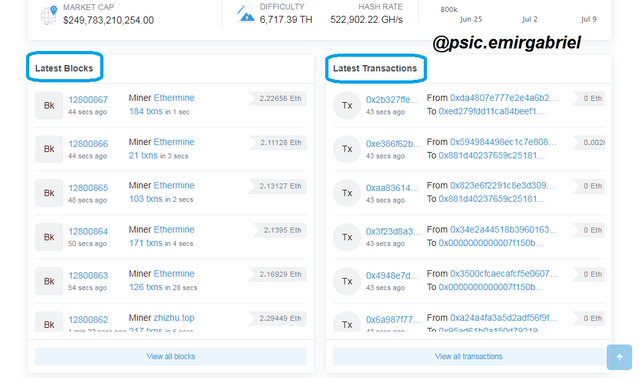

- Seleccionaremos el último bloque, de forma similar.

Captura de pantalla 7

Se visualizarán el registro de los datos referentes a este bloque, en él podremos chequear el número de bloque, el número de las transacciones y el número Hash.

Si expandimos los detalles en la última pestaña de la página, se podrá visualizar el número del Hash, este es: 0x67b02ce7a41e0401e53a2bcb7cc1f94b26d21986cddfa62e5e59a1e3e9514fec

Captura de pantalla 8

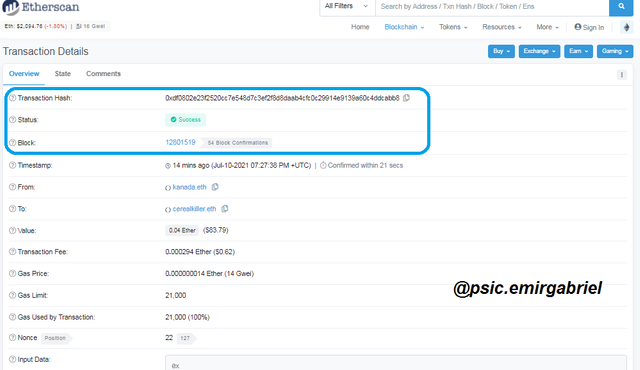

Para verificar las últimas transacciones, debemos seleccionar la última transacción registrada, como pueden apreciar, aparecerá en pantalla todos los datos necesarios, incluyendo de la transacción del Hash: 0xdf0802e23f2520cc7e548d7c3ef2f8d8daab4cfc0c29914e9139a60c4ddcabb8

Este proceso es bastante similar en ambas herramientas web.

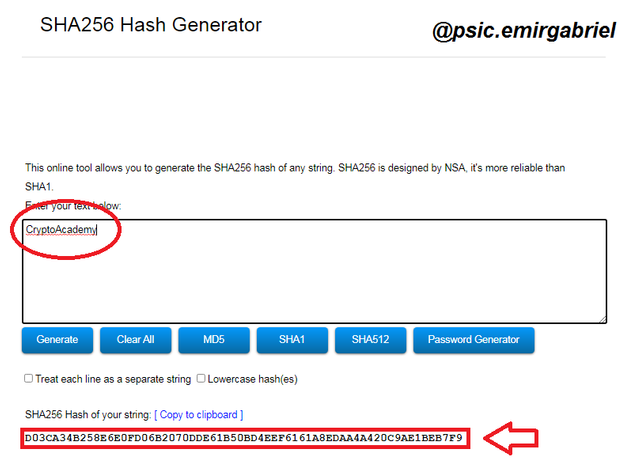

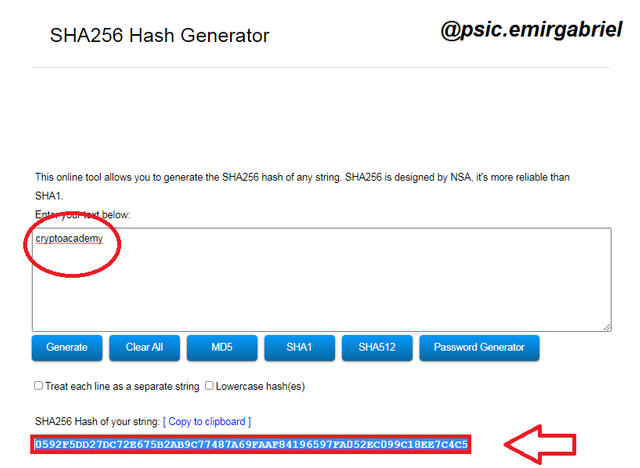

A continuación utilizaremos la página web SHA-256 para generar un Hash, para esto necesitaremos visitarla con el enlace publicado previamente.

Una vez la página esté abierta, escribiremos en el recuadro de texto la palabra: “CryptoAcademy”.

En la parte inferior del recuadro aparecerá el resultado, en este caso el Hash creado es el siguiente: D03CA34B258E6E0FD06B2070DDE61B50BD4EEF6161A8EDAA4A420C9AE1BEB7F9

Captura de pantalla 9

- Posterior a esto, repetiremos el mismo paso, solo que la palabra estará en minúscula “cryptoacademy”, obteniendo como resultado el siguiente Hash: 0592F5DD27DC72E675B2AB9C77487A69FAAF84196597FA052EC099C18EE7C4C5

Captura de pantalla 10

Tomando en cuenta estos resultados, se puede aclarar lo siguiente:

- Como se puede apreciar en el ejemplo previo, el Hash es diferente en ambos casos, si cambiamos cualquier aspecto de la entrada, la salida del Hash también será diferente, incluso dejando intacto el significado de la palabra, pero recurriendo a cambios mínimos como el uso de mayúsculas y minúsculas esto puede modificar completamente el Hash.

- La cantidad mínima de caracteres usando el algoritmo SHA-256 es de 64 caracteres, no importa que tantos caracteres tenga la entrada, esta cantidad en el Hash siempre será fijo.

Tomando en cuenta lo establecido en la clase del profesor @pelon53 y el conocimiento práctico obtenido previamente, la función de Hash posee una entrada y una salida, el resultado es único y no se puede repetir, mientras que en la criptografía la información que se envía a los usuarios es cifrada, tanto el emisor como el receptor son las únicas personas autorizadas para tener acceso a esos datos.

Como bien sabemos el Hash no puede ser revertido, mientras que en la Criptografía la información contenida si puede ser revertida para acceder al contenido original, además, en la criptografía la información cifrada puede contener un número ilimitado de caracteres y dígitos, en cambio, sabemos que en el Hash esto no es así, tiene sus límites dependiendo del algoritmo.

Finalmente, podemos decir que el Hash tiene una función de identificar y comprimir la información, dotándola de protección, mientras que la criptografía basa su tecnología en la confidencialidad de los datos de los usuarios dentro de su red, si bien ambos se enfocan en funcionalidades distintas, se complementan perfectamente satisfaciendo las necesidades de los inversionistas.

El Hash y la criptografía logran complementarse muy bien, pues gracias a ellas millones de usuarios pueden interconectarse en redes muy seguras, facilitando la velocidad y la protección de la integridad de sus participantes.

De todas formas, las fallas que presenta esta tecnología a lo largo de la historia son esperadas, pues ayudan a perfeccionar de forma más eficiente y progresiva el desarrollo e implementación de nuevas tecnologías basada en la ya existente, por ejemplo, los algoritmos basados en SHA-0 y SHA-1 presentaron fallas en el momento de su tendencia, así que los desarrolladores promovieron nuevas tecnologías y algoritmos basados en la codificación existente.

Por ahora me despido, les mando un saludo y un abrazo, espero verlos en la próxima tarea. Hasta pronto.

Agradecimientos especiales / Special Thanks:

Gracias por participar en Steemit Crypto Academy Season 3:

Espero seguir leyendo tus publicaciones.

Recomendaciones:

Calificación: 9.8

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Muchas gracias por tu tiempo y esfuerzo, espero seguir realizando más de sus tareas, tomaré sus sugerencias para próximas tareas, un saludo.

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit