Nel secondo libro della Repubblica è Glaucone a parlare del mito dell’anello di Gige, rielaborando quanto raccontato da Erodoto: si tratta di Gige, antenato del re di Lidia Creso, un bovaro al servizio del re di Lidia Candaule. Dopo un terremoto nella montagna dove pascolava le sue capre, si aprì una voragine nel terreno e Gige, incuriosito, la esplorò scoprendovi un enorme cavallo di bronzo nel quale si trovava il cadavere di un soldato con un bellissimo anello d’oro di cui si impossessò. Uscito dalla voragine, si accorse che girando la pietra nella incavatura dell’anello (il "castone"), Gige diventava invisibile a chiunque. Così si recò al palazzo del re per dar notizie delle sue greggi, e con il potere dell’anello, sedusse la moglie di Candaule e con il suo aiuto lo uccise, divenendo re al suo posto. Glaucone cita il mito per dimostrare che nessuno, se c’è l’opportunità di non essere scoperto, evita di compiere azioni illegittime e criminali, una volta eliminato il rischio che qualcuno possa vedere le tue azioni, per cui se l’anello fosse dato a persona giustissima o empia, i comportamenti sarebbero gli stessi. Dunque: la tesi è che la morale è una costruzione sociale vincolante, di cui, potendone fare a meno, non si rispettano nè leggi nè convenzioni sociali. Spiega il suo punto di vista Glaucone: "Dicono dunque che, secondo natura, commettere ingiustizia è bene, mentre è male subirla, e dicono che c’è più male nell’essere vittima di un’ingiustizia, di quanto sia il bene nel commetterla; cosicchè, facendo e subendo reciprocamente ingiustizia, coloro che non sono in grado di fuggire il male o di ottenere il bene, considerano vantaggioso scendere al compromesso per il quale l’ingiustizia non deve essere fatta, nè subita. Ed è così che cominciarono a stabilire leggi e patti, e chiamarono legittimo e giusto ciò che è prescritto dalla legge" (Repubblica, 358 e-359a°)

"E’ il 1994 e Nick Szabo pone la pietra miliare di quel “movimento” che, più di vent’anni dopo, avrebbe dato vita alla quarta rivoluzione industriale. Il grande informatico statunitense delinea il concetto di Smart Contract, ovvero un tipo di software che automatizza, in maniera efficiente e trasparente, taluni compiti pre-assegnati da una o più parti.

Il primo modello essenziale di Smart Contract teorizzato da Nick Szabo è quello della vending machine, dove il software e l’ hardware della macchina distributrice gestiscono la vendita di un certo bene, ad esempio un caffè, verificando che quando sia depositata dall’acquirente una cifra predeterminata , sia consegnato il prodotto desiderato. Ciononostante nel 1994 mancava la tecnologia – ci trovavamo ancora agli inizi della diffusione di internet – e la vera necessità affinché gli Smart Contract potessero svilupparsi e diventare di uso quotidiano.

Soltanto nel 2009, il Bitcoin ha introdotto il primo prototipo della tecnologia blockchain, che qualche anno dopo avrebbe spalancato le porte all’avvento dell’era degli Smart Contract.

Il vero punto di svolta della tecnologia blockchain, fino ad allora relegata quasi esclusivamente al settore della monetica, avviene nel 2014, quando l’allora diciannovenne Vitalik Buterin pubblica il White Paper di Ethereum, delineando le caratteristiche di quella che sarebbe diventata successivamente la piattaforma di riferimento per lo sviluppo e l’esecuzione degli Smart contract sulla blockchain."

Estratto da "Storia ed evoluzione degli Smart Contract" http://www.ethereum-italia.it/?p=322

Una tecnologia chiamata "smart-contract" potrebbe avviare una nuova era di innovazioni criminali.

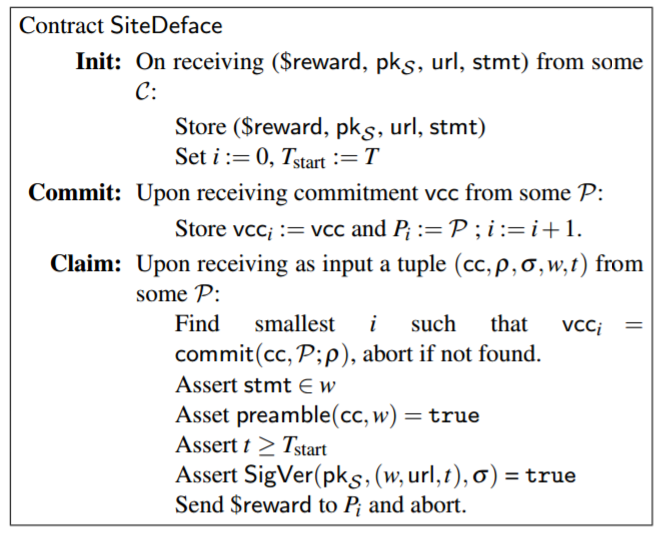

In un documento http://www.initc3.org/files/Gyges.pdf , Juels, la collega della Cornell Elaine Shi, e il ricercatore dell’Università del Maryland Ahmed Kosba, mettono in evidenza diversi esempi di “contratti criminali”. Il gruppo di ricercatori fa riferimento a contratti sviluppati sulla piattaforma Ethereum.

Un contratto ad esempio offre una ricompensa, in cryptovaluta, in cambio di un Defacement al sito Target. Il linguaggio di programmazione di Ethereum permette al contratto di verificare i fondi, che verranno riscattati solamente da chi saprà dimostrare di aver eseguito il lavoro,attraverso una stringa crittografata verificabile aggiunta al sito defacciato.

I contratti criminali di questo tipo potrebbero essere utilizzati per rinforzare attività illecite e addirittura creare nuove forme di crimine.

In un altro esempio, il team di ricercatori ha sviluppato un contratto in grado di commissionare un vero e proprio assassinio.

Il killer per riscattare la ricompensa dovrebbe mandare in anticipo l’ora e il luogo del decesso.

Il contratto viene rispettato una volta verificata la comparsa di questi dati su diversi oracoli esterni(ad esempio Oraclize) .

"Example 2 (Assassination CSC) Contractor C posts a

contract Assassinate for the assassination of Senator X.

The contract rewards the perpetrator P of this crime.

The contract Assassinate takes as input from a perpe-

trator P a commitment vcc specifying in advance the de-

tails (day, time, and place) of the assassination. To claim

the reward, P decommits vcc after the assassination. To

verify P’s claim, Assassinate searches an authenticated

data feed on current events to confirm the assassination

of Senator X with details matching vcc.

This example also illustrates the use of what we re-

fer to as a calling card, denoted cc. A calling card is

an unpredictable feature of a to-be-executed crime (e.g.,

in Example 2, a day, time, and place). Calling cards,

alongside authenticated data feeds, can support a general

framework for a wide variety of CSCs.

A generic construction for a CSC based on a calling

card is as follows. P provides a commitment vcc to a

calling card cc to a contract in advance. After the com-

mission of the crime, P proves that cc corresponds to vcc

(e.g., decommits vcc). The contract refers to some trust-

worthy and authenticated data feed to verify that: (1) The

crime was committed and (2) The calling card cc matches

the crime. If both conditions are met, the contract pays a

reward to P.

Intuitively, we define commission fairness to mean

that P receives a reward iff it was responsible for car-

rying out a commissioned crime. (A formal definition is

given in Appendix H.)

In more detail, let CC be a set of possible calling cards

and cc ∈ CC denote a calling card. As noted above, it

is anticipated that an ecosystem of authenticated data

feeds will arise around smart contract systems such as

Ethereum. We model a data feed as a sequence of pairs

from a source S, where (s(t),σ(t)) is the emission for

time t. The value s(t) ∈ {0,1}

∗ here is a piece of data

released at time t, while σ(t) is a corresponding digital

signature; S has an associated private / public key pair

(skS ,pkS ) used to sign / verify signatures.

Note that once created, a calling-card contract requires

no further interaction from C, making it hard for law en-

forcement to trace C using subsequent network traffic."

Nonostante tutto, Christin precisa come la portata delle attività criminali rese oggi possibili da blockchain e dagli smart contract, sia minuscola rispetto a quelle tradizionali basate su denaro contante. Gli smart-contracts sono anche più complessi da utilizzare rispetto alle normali transazioni su Bitcoin. La creazione di un contratto o la comprensione appropriata dei suoi valori richiedono elevate capacità di programmazione.

Le attività illecite rese possibili dagli smart-contracts potrebbero cambiare il mondo.

«Il potenziale della tecnologia di alterare aspetti della società è di una portata rilevante»

«Si tratta di qualcosa che fornirebbe le basi tecniche per ogni genere di cambiamento sociale».

Congratulations @streaming! You have completed some achievement on Steemit and have been rewarded with new badge(s) :

Click on any badge to view your own Board of Honor on SteemitBoard.

For more information about SteemitBoard, click here

If you no longer want to receive notifications, reply to this comment with the word

STOPDownvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit