NOTA MIA: lo que sigue es parte de mi tesos de doctorado: Hackes en el contexto de la sociedad de la información (Jorge Lizama)

–

A partir de la puesta en marcha del proyecto Arpanet la actitud ante la tecnología de los phreakers comenzó a ser recuperada por las primeras comunidades universitarias y de aficionados interesadas en la informática, dando paso a toda una serie de nuevos grupos sociales relevantes. En este nuevo contexto y a diferencia de la “caja negra” que en aquel entonces representaba el teléfono, el proyecto que a futuro daría paso a lo que hoy se conoce como la internet se encontraba en pleno proceso de invención, con lo cual la escalada de innovación no sólo era posible sino una condición obligada para el desarrollo de un sistema tecnológico joven (Hughes, 1994).

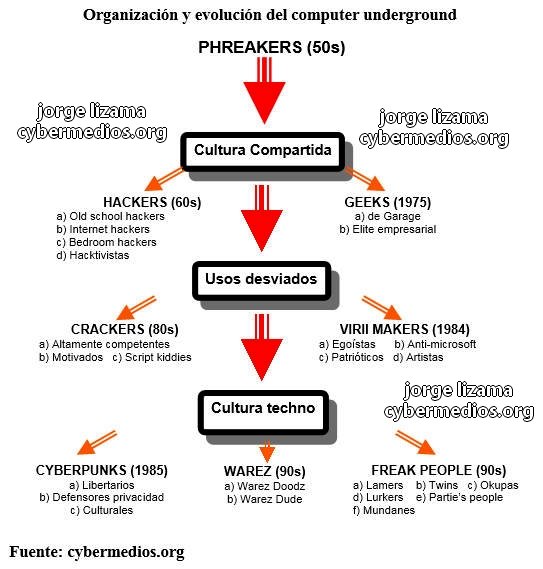

Este contexto sentó las bases para el nacimiento de lo que algunos estudiosos han dado en llamar el computer underground (Meyer y Thomas, 1990; Ross, 1990; Mungo y Glough, 1993; Roberti y Bonsembiante, 1994; Sterling, 1994; Dreyfus y Assange, 1997; Guerrini, 1998; Jordan y Taylor, 1998, Taylor, 1998), una serie de grupos sociales relevantes que desde aquella fecha y hasta hoy en día se orientan a demarcar una interpretación y usos de la internet cualitativamente distintos a los impulsados por empresas y gobiernos.

El escenario del computer underground se caracteriza por ser sustantivamente amplio, pudiéndose analizar desde coyunturas diversas, en esta investigación se describirán algunos de estos grupos sociales en función de tres ejes de análisis: la cultura compartida, los usos desviados y la cultura techno.

1) Hackers.

Uno de los primeros escenarios informáticos donde las actitudes sociales y técnicas de los phreakers tuvieron influencia real fue en las universidades de los EU encargadas del desarrollo de Arpanet, tanto en el Massachusetts Institute of Technology (MIT), la Stanford University o la Carnegie Melon University comenzó a emerger y consolidarse la primera comunidad de hackers de la historia (los old school hackers), caracterizada por su tendencia a la programación creativa, la innovación colectiva y la propiedad comunitaria del software.

De este grupo social relevante surgió la ética hacker, el movimiento del software libre y las ramificaciones interpretativas de los internet hackers, los bedroom hacker y los hacktivistas.

2) Geeks (originalmente “rippers”o destripadores).[1]

En un segundo momento, la herencia phreak impactó a los aficionados a las computadoras caseras, quienes comenzaron a coordinarse como comunidad a través del Homebrew Computer Club (HCC)[2], un club que a partir de 1975 reunió a personalidades como el Capitán Crunch; Steve Dompier, creador de programas para la primera computadora casera de la historia, la Altair; Steve Wozniak, fundador de la compañía Apple; Lee Felsenstein, El llamado “Ingeniero de la contracultura” que soñaba con acabar con el reinado de IBM; e incluso Paul Allen, uno de los fundadores, junto con Bill Gates, de Microsoft. Al comienzo del HCC sus integrantes mantenían, al igual que los old school hackers, una actitud comunitaria sobre el software; empero, con el paso de los años y ante el impulso de la economía de la información el carácter colectivo de la programación se transformó en una serie de proyectos empresariales de donde surgirían multinacionales como Apple, Proc Technology, ComputerLand y Microsoft.

En aquellos años, tanto los hackers como los primeros geeks se caracterizaron por integrar grupos sociales de relevancia inspirados por la cultura compartida; es decir, por socializar libremente sus conocimientos sobre la informática y las computadoras a su comunidad inmediata.

Con el paso de los años a la cultura compartida se sumó una tendencia opuesta, centrada en el uso desviado de la tecnología, un escenario caracterizado por la creación de programas informáticos destinados a aprovechar cualquier vulnerabilidad de diseño tecnológico para echar abajo o robar información gubernamental, empresarial o de usuarios finales. Esta nueva forma de apropiación tecnológica rebasa en gran medida el perfil más delictivo de los primeros phreakers (que sólo perjudicaban a los monopolios telefónicos y no a los usuarios finales); como alguna vez señaló Lee Felsenstein, el “Ingeniero de la contracultura”: si antes se buscaba tener el poder colectivo sobre la computadora (cultura compartida), ahora se busca tener el poder personal a partir de la computadora (usos desviados).[3] En los hechos, los usos desviados de la informática han dado lugar al menos a dos grupos sociales relevantes:

3) Crackers (conocidos en menor medida como munchings).

Con un origen insuficientemente documentado, los crackers empiezan a ser un tema de opinión pública durante la década de los 80. Usualmente, poseen las mismas habilidades y conocimientos de programación de los hackers, pero se distinguen de éstos en cuanto a la actitud, dado que sus objetivos se basa en la creación de estrategias y programas que les permitan evadir los sistemas de seguridad de las redes digitales (Raymond, 2003), dando lugar al intrusismo informático no autorizado y a los delitos cibernéticos (Carrión, 2001).

Como grupo social relevante, los crackers a su vez se subdividen en:

a) Crackers altamente motivados (Highly motivated crackers).

Que cuentan con un conocimiento experto en el intrusismo informático, una gran cantidad de recursos informáticos, una sólida organización interna y que además persiguen fines económicos. Un ejemplo de este tipo de crackers es la organización, para algunos solamente un mito, BlackNet.[4]

b) Crackers competentes (Small group of competent crackers).

Poseen un conocimiento experto del intrusismo informático pero no tienen grandes recursos de informática ni una organización sólida, usualmente trabajan en pequeños grupos o solos, teniendo como fin la recompensa económica pero también la personal en el sentido de autosuperación y reconocimiento público. Un caso paradigmático es el de Vladimir Levin, un matemático ruso que en 1995 ingresó al servidor del Citybank en los EU para transferir de distintas cuentas fondos por 10 millones de dólares, poco antes de ser detenido por las autoridades publicó en internet el documento “Cómo robé 10 millones de dólares”[5]; el cual lo convirtió en una leyenda del intrusismo informático.

c) Script Kiddies.

Que cuentan con un conocimiento escaso del intrusismo informático y con pocos recursos informáticos, fundamentalmente operan en solitario a partir de programas desarrollados por los crackers altamente motivados. Ejemplos de este tipo de software son NetCure, Subseven, John the Ripper o Back Oriffice; todos destinados a probar y /o abrir los puertos de comunicación de una red informática.

4) Virii Makers.

Creadores de virus, quienes elaboran subrutinas de programación para provocar la desestabilización de un sistema operativo. Su origen en la informática se remonta al año 1984 y el juego Core Wars desarrollado por los Laboratorios Bell de AT&T y donde dos programas informáticos hostiles entre sí se enzarzaban en una lucha contra su adversario por el control de la memoria de la computadora, destruyendo por completo al programa enemigo.[6]

Los Virii makers a su vez se ramifican en:

a) Virii makers egoístas.

Que elaboran programas por motivaciones personales y no colectivas, buscando probar sus alcances a través de la internet. Ejemplos de lo anterior es el virus “worm (gusano)” creado en 1988 por Robert Morris o el virus “I love you”desarrollado por Onel de Guzmán en el 2000[7].

b) Virii makers anti-microsoft.

Que crean subrutinas de programación para evidenciar las desventajas que implica depender tecnológicamente de las familias operativas de Microsoft. Virus altamente populares como la familia W32 y todas sus derivaciones (w32.ska.a; w32.zippedfiles; w32.krized; w32CTX, etc.) el virus My Doom o el menos conocido Anti-Microsoft, son ejemplos de lo anterior.

c) Virii makers patrióticos.

Que desarrollan subrutinas de programación para sabotear el funcionamiento de las redes digitales de un país enemigo. Lioten (alias Iraq_Oil), Prune y Ganda son sólo algunos ejemplos de virus creados por virii makers estadounidenses durante la invasión de los EU a Irak en el 2003.

d) Virii makers artistas.

Que no pretenden desestabilizar el funcionamiento de una computadora, sino sólo tomarla como base para presentar un ejercicio artístico. El virus I-worm.Haiku, por ejemplo, comienza a ofrecer al usuario una serie de poemas haiku cuando se ejecuta.

Finalmente, sumándose a la cultura compartida y los usos desviados se encuentra una interpretación tecnológica que se enfoca más a los aspectos culturales y simbólicos que han traído consigo la informática y la internet. Una interpretación se ha dado en llamar cultura-techno, y que está integrada por la fusión entre la industria cultural sobre la informática, el anarquismo tecnológico y los movimientos juveniles de identidad. De la combinación de estos rubros han surgido manifestaciones como los cyberpunks, los warez y la freak people.

5) Cyberpunks.

Inspirados en la novela Neuromancer de William Gibson (1984), así como por los escenarios descritos en la literatura cyberpunk[8], atiborrados de ciudades altamente tecnificadas, donde las empresas dominan a los ciudadanos a través de la tecnología y la figura del héroe no existe como tal (si hay victorias, éstas siempre son momentáneas o anónimas); los cyberpunks se definen como grupo social relevante por visualizar a la internet como un medio de comunicación subversivo.

Como movimiento, el cyberpunk se integra por:

a) Cyberpunks

Que apuestan por la defensa de una internet sin control estatal y en donde fluya libremente todo tipo de información. Documentos como el Manifiesto Cyberpunk (Kirtchev, 1997)[9], o la comunidad cyberpunk que durante años se ha dado cita en la newsgroup alt.cyberpunk.anarchist (para discutir y denunciar las tácticas empresariales y gubernamentales de control tecnológico), son ejemplos de lo anterior.

b)Cypherpunks defensores de la privacidad.

Centrados en defender el derecho ciudadano de la privacidad en las comunicaciones personales, han denunciado los proyectos gubernamentales de espionaje en la internet[10]. Así mismo, han desarrollado entornos de comunicación privada en la internet como la web y el chat invisible[11], la red de intercambio Infonet (que ya no existe pero que durante algunos años corrió de manera invisible en el protocolo Gnutella de las redes de intercambio de información (peer2peer), así como distintas herramientas destinadas a cifrar mensajes (criptografía) o a ocultar documentos en una imagen o un archivo de música (esteganografía).

c) Cultura cyberpunk

Fundamentalmente interesados en los aspectos culturales y estéticos del cyberpunk, se orientan, más que a problematizar el apartado tecnológico, a apropiarse socialmente de las obras artísticas inspiradas en este movimiento: la literatura de William Gibson y Bruce Sterling; la música de Front Line, Information Society o Lab Rat; el juego de rol Cyberpunk; las películas Akira (Katsuhiro Otomo, 1988), Ghost In The Shell (Mamoru Oshii, 1995) y Avalon (Mamoru Oshii, 2001); la trilogía de Matrix (Larry y Andy Wachowski), etc.

6) Warez.

Grupo social cuya labor se centra en obtener todo tipo de software comercial, eliminar las protecciones anticopia que traen consigo, y posteriormente distribuirlo de manera gratuita en la internet.

Los Warez se articulan por los:

a) Warez doodz.

Que cuentan con servidores de gran capacidad para albergar y difundir el software que ellos mismos desprotegen. Un caso ejemplar de Warez Doodz lo fueron en su momento Isla Tortuga[12] en España o Zona Warez[13] en México; quienes legalmente se vieron obligados a retirar sus contenidos de internet. Actualmente, La Taberna de Van Hackerz[14] o Warez ftp Sites[15] son algunos de los sitios más populares en este rubro.

b) Warez Dude.

Usuarios que se la pasan de sitio en sitio descargando y probando software desprotegido, sin contribuir ni apoyar en nada a la comunidad de Warez Doodz.

7) Freak People (o weenies).

Un grupo social integrado fundamentalmente por adolescentes que no se interesan por la apropiación y/o politización tecnológica sobre la informática y la internet, sino por la industria cultural y de masas que ha surgido a su alrededor y que es impulsada por la dinámica mercantil de la economía de la información. Películas como War Games (John Badham, 1983); The Net (Irvin Winkler, 995), Hackers (Ian Soflty, 1995), Antitrust (Peter Howitt, 2001) o Swordfish (Dominic Sena, 2001); donde se mistifica y simplifica la labor de programación que en términos reales llevaría días de trabajo, han tenido un gran impacto cultural en la freak people, quienes han adoptado al movimiento del computer underground como una fuente de identidad social.

Como grupo social, la Freak People se subdivide en:

a) Lamers (también conocidos como leechers o lusers).

Usuarios que no cuentan con los conocimientos suficientes para ser reconocidos como hackers, pero que se hacen pasar por ellos al utilizar los programas de software enfocados al intrusismo informático.

b) Twinks Usuarios que pasan por alto todas las normativas acordadas en algún juego de rol, el IRC o en un newsgroup, con el objetivo de hacer alarde de sus conocimientos.

c) Okupas.

Usuarios especuladores que registran en la www dominios que representan a empresas y/o personas destacadas, mismos que luego revenden a los interesados a precios muy altos. Un caso destacado del fenómeno okupa tuvo lugar durante el anuncio oficial del compromiso matrimonial entre Felipe de Borbón y la periodista Letizia Ortiz, el sábado 6 de marzo de 2004 a las 18:30 horas. A partir de las 18:39 y hasta finales de ese día la comunidad okupa registró los dominios letiziaortiz.org, letiziaortiz.info, letiziaortiz.com y letiziaortiz.net.[16]

d) Usuarios que no aportan nada de información en los newsgroups o en los otros entornos de comunicación que posee la internet, sólo consumen toda la información que encuentran. Una mayoría silenciosa que rara vez produce y socializa algo.

e) Parties’ people.

Usuarios que asisten frecuentemente a encuentros alternativos de informática (hackmeetings, hack-labs, maratones de informática, party-games), sin participar o proponer algo, sólo buscando que socialmente se les asocie a tales prácticas.

f) Lurkers: Todo aquel usuario no iniciado en el mundo del computer underground.

En este recuento del computer underground se puede apreciar que, después del fenómeno phreaker, solamente los hackers y los cyberpunk libertarios mantienen una serie de actitudes socio-técnicas orientadas al impulso de la cultura de la información. En un segundo momento, el recorrido sugiere que conforme acontece el desarrollo de la sociedad de la información, hay menos cultura compartida y más usos desviados y cultura-techno; es decir, hay cada vez menos grupos sociales interesados en el desarrollo colectivo de la programación y la internet, y más grupos sociales que se sirven de éstos para fines personales.

Sugerido lo anterior, en el apartado siguiente se analizará a los hackers como grupo social relevante, los elementos que los distinguen en el apartado de la racionalización democrática, así como los esquemas tecnológicos a los que han dado lugar.

–

–

NOTAS

[1] Geeks: “1 (a) Miembro de la nueva elite cultural, una comunidad de insatisfechos sociales, amantes de la cultura pop y centrados en la tecnología. (b) La mayoría de los geeks se sobrepusieron a un sistema educativo sofocantemente tedioso, donde estaban rodeados de valores sociales detestables y compañeros hostiles, para terminar creando la cultura más libre e inventiva del planeta: Internet y el World Wide Web. (c) Ahora manejan los sistemas que hacen funcionar al mundo. 2 (a) Tendencia hacia el cerebrismo y la individualidad, rasgos que a menudo provocan el resentimiento, aislamiento o exclusion. (b) Identificables por su singularidad obsesividad sobre las cosas que adoran, tanto de trabajo como de diversión, y un agudo, amargo, incluso salvaje, extraño sentido del humor. (c) Desconfía universalmente de la autoridad. (d) En esta era Geeks es un un termino positivo, incluso envidiado.” http://www.zonageek.com/geek/geek/ Los Geeks se relacionan de manera experta con la tecnología informática pero que no necesariamente están comprometidos con su carácter colectivo: Bill Gates y Steve Jobs son dos geeks exitosos que han sabido encontrar en la informática una fuente productora de riqueza y poder personal.

[2] ROMERO, Amilcar (1995) “Homebrew Computer Club. Un club de computadoras muy familiar” Buenos Aires, Suplemento de Informática de La Prensa, marzo de 1995. Versión electrónica en http://radioalt.tripod.com/hcompu9.htm

[3] Citado por LEVY, Steven (1985) Hackers. Heroes of the computer revolution, Nueva York, Penguin-USA

[4] El grado de clandestinidad de este grupo social relevante es tal que para intentar contactarlo se debe codificar un mensaje con la clave pública de BlackNet y enviarlo mediante cadenas de reemisores anónimos a los newsgroups de alt.extropians o alt.fan.david-sternlight y esperar respuesta, ya que el correo electrónico con que cuenta no responde mensajes desconocidos: [email protected] . Más información sobre BlackNet se puede consultar en “Introducción a Blacknet” en El Pasente. La revolución digital y sus dilemas, Madrid, Siruela, 1999.

[5] El documento se puede encontrar en inglés en la newsgroup comp.programming o directamente en ruso en fido7.ru.pickup.guru

[6] De aquella epoca hasta hoy en día los virus cuentan con al menos seis familias distintas de programación: sector de arranque, parasitos, multipartitos, acompañantes, de vínculo, de macros, tipo gusano; lo cual demuestra su evolución creativa.

[7] El virus “I love you” fue el resultado de la tesis Email Password Sender Trojan, que Onel de Guzmán elaboró para graduarse del AMA Computer College de Filipinas. El documento circula libremente por la internet en el newsgroup alt.comp.virus. Un resumen del mismo se encuentra en http://www.computerbytesman.com/lovebug/thesis.htm

[8] En términos literarios, el Cyberpunk es uno de los subgéneros más nuevos de la ciencia ficción, el cual viene a sumarse a los subgéneros ya tradicionales como el Space Opera (relatos de naves espaciales gigantescas y luchas intergalácticas estilo Star Wars o Dune) y del Hard Fiction (relatos con una trama mínima que sirven para reflexionar sobre tópicos científicos, estilo Isaac Asimov o Arthur C. Clarke).

[9] Del cual se recuperan las líneas finales de su contenido: “¡Unidos! Luchemos por nuestros derechos. Somos las mentes electrónicas, un grupo de rebeldes de pensamientos libres. Cyberpunks. Vivimos en el Ciberespacio, estamos en todos lugares, no tenemos límites” KIRTCHEV, Christian As (1997) “Manifiesto Cyberpunk” http://galeon.com/oculta/hack/maniciber.html

[10] Este punto es importante para hacer justicia a los sectores sociales inscritos en el terreno del intrusismo informático, usualmente se suele pensar que solamente es el computer undergorund es el comete este tipo de acciones; empero, hay al menos 4 proyectos de espionaje en las telecomunicaciones financiados gubernamentalmente y sobre los cuales no existen siquiera las figuras legales para su denuncia. Algunos de estos proyectos son: a) Echelon. Organizado durante el periodo de la Guerra Fría por los Estados Unidos, Canadá, Inglaterra, Australia y Nueva Zelanda; Echelon basa sus labores de espionaje en 120 satélites de comunicaciones, mismos que son capaces de intervenir y capturar las comunicaciones vía telefonía, fax, radiocomunicaciones y correo electrónico. b) Enfopol. proyecto europeo para intervenir las comunicaciones de la internet, esencialmente, las que se orientan al intercambio de información a través del correo electrónico, el IRC y los peer2peer. c) Carnivore. Un software elaborado por el FBI e instalado en los diez servidores raíz de los Estados Unidos a fin de espiar y rastrear el contenido del correo electrónico que atraviesa por los diez servidores raíz de dicho país. d) Proyecto P415. Desarrollado por Europa Occidental, Japón y China y basado en la tecnología satelital y el internet, se enfoca al espionaje de tipo comercial.

Más información sobre este punto se puede consultar: Privacy International

www.privacyinternational.org; Electronic Privace Information Center (EPIC) www.epic.org/; Scientific and Technical Options Assessment (STOA) www.europarl.eu.int/stoa/default_en.htm; WHITAKER, Reg (1999) El fin de la privacidad. Cómo la vigilancia se está convirtiendo en realidad. Barcelona, Paidós Comunicación, 109 Debate; CAMPBELL, Duncan (2000) “Inside Echelon. The history, structure und function of the global surveillance system known as Echelon” en Telepolis Archive 1999-2000, www.heise.de/tp/english/inhalt/te/6929/1.html; BERNAT, Jordi (2001) “Vidas Transparentes”, Revista Enredando Núm. 258 – 10 º de la 4ª versión – Semana del 13.03.2001 al 19.03.2001. http://enredando.com/cas/cgi-bin/enredados/plantilla.pl?ident=235.

[11] http://www.invisiblenet.net/iip/

[12] http://canalwarez.islatortuga.com

[13] http://zonawarez.com

[14] http://www.vanhackez.com/

[15] http://www.bofh.net/~koos/warez.html

[16] “Leticiaortiz.com, org, net, info, tk…” en Hispamp3, 11 marzo de 1004. www.hispamp3.com

CRÉDITOS:

Autor:

Doctor Jorge Alberto Lizama Mendoza, Universidad Nacional Autónoma de México (UNAM)

Publicado también en mi blog de cybermedios:

http://cybermedios.org

https://cybermedios.org/2018/05/06/la-organizacion-sociotecnica-del-computer-underground/

►Esta publicación ha recibido UpVote, cortesía de @lifejaissan.

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Gracias Life, saludos amigo

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

great post keep up the good work!

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit