Was sind "fremde Links"?

Dieser Artikel meint mit "fremden Links" elektronische Verweise auf Adressen im Internet, welche im Ursprung aus unbekannter Quelle stammen. Im Ursprung deshalb, weil diese Links oft aus Unwissenheit, womöglich nach einer Täuschung oder Manipulation, mit Bekannten geteilt werden und so nicht mehr direkt aus unbekannter Quelle stammen. Ihre potenzielle Gefahr besitzen sie dennoch weiterhin. Fremde Links sollten nicht verwendet (geklickt) werden!

Warum sollen fremde Links nicht geklickt werden?

Fremde Links können etwas vorgeben, das sie nicht sind. Je nach Anwendung nutzen sie dafür unterschiedliche Methoden. Einige dieser Methoden sind:

Verweisdarstellung und -ziel unterscheiden sich

Praktisch täuscht der klickbare Bereich des Verweises über das eigentlich Ziel. Eine Abbildung oder ein Text könnten falsche Angaben machen. Ein harmloses Beispiel (www.youtube.com) versetzt das Opfer in den Glauben, die Internetseite YouTube zu besuchen. Tatsächlich öffnet sich Google

URL-Verschleierung durch Verwendung anderer Datentypen und Zahlensysteme

Webseiten können nicht nur durch die Eingabe von Domain-Namen erreicht werden (http://www.heise.de). Der Server einer Webseite ist letztlich durch eine IP-Adresse adressiert (http://193.99.144.80). Diese IP-Adresse kann genauso im Datentyp Integer angegeben werden (http://3244527696). Nutzt man nun eine Methode zur Authentifizierung vor der eigentlichen Adresse, kann der Pseudo-Benutzername irreführen (http://www.simmsi.de@3244527696). Diese Irreführung funktioniert mittlerweile nicht mehr bei allen Browsern. Klick ruhig einmal auf den Link und teste deinen Browser. Der Link ist ungefährlich, wie alle Links in diesem Artikel. Du landest jedoch nicht auf www.simmsi.de, wie vielleicht vermutet.

Ähnliche URLs

Zum Zweck der Irreführung auf einen schädlichen Inhalt könnte sich ein Angreifer eine Domain registrieren, die auf den ersten Blick wie eine bekannte und vertrauenwürdige Domain aussieht. Zum Beispiel könnte der Buchstabe "O" aus google.de gegen die Zahl "0" ersetzt werden. Der Tausch der Buchstaben "i" gegen "l" bietet sich bei anderen Domainnamen an. Es gibt tausende weitere Möglichkeiten. Auf ein verlinktes Beispiel wird hier verzichtet.

Kurz-URL-Dienste

Diese Dienste stellen dem Benutzer eine sehr kurze URL zur Verfügung, über diese dann auf vom Benutzer gewünschte Inhalte weitergeleitet wird. Dies ist grundsätzlich eine gute Sache, denn das Versenden oder Merken von viel zu langen Adressen entfällt. Leider stehen diese Dienste auch Angreifern zur Verfügung. Diese könnten also über einen kurzen unscheinbaren Link auf beliebige andere Adressen weiterleiten lassen.

Was ist an der Täuschung so gefährlich?

Das Ziel dieser Täuschungen ist oft von wirtschaftlichem Interesse. Ist der Angreifer erfolgreich, trägt das Opfer den Schaden. So sind viele Szenarien und Angriffsmöglichkeiten bekannt. Das Ausnutzen aktueller Sicherheitslücken lässt sich bei den bekannten und immer gleichen technischen Abläufen im Internet in Kombination mit der Komplexität von Software nicht verhindern. Es ist und bleibt vorerst ein Wettlauf zwischen Angreifer und Softwareentwickler. Neue gravierende Sicherheitslücken können nicht ausgeschlossen werden. Denkbar, dass im Fall einer solchen Lücke alleine der Klick auf einen Link direkt zum Schaden des Opfers führt. Andernfalls probiert der Angreifer, das Opfer zu weiteren Handlungen zu bewegen. Ein Beispiel ist die Eingabe von persönlichen Login-Daten auf vom Angreifer nachgebauten Anmeldeseiten. Das Opfer fällt auf den Nachbau herein und denkt beispielsweise, im Onlinebanking der eigenen Hausbank zu sein. Ein anderes Beispiel ist ein Softwaredownload. Das Opfer lädt eine vermeintlich nützliche Freeware herunter und bekommt stattdessen den Virus.

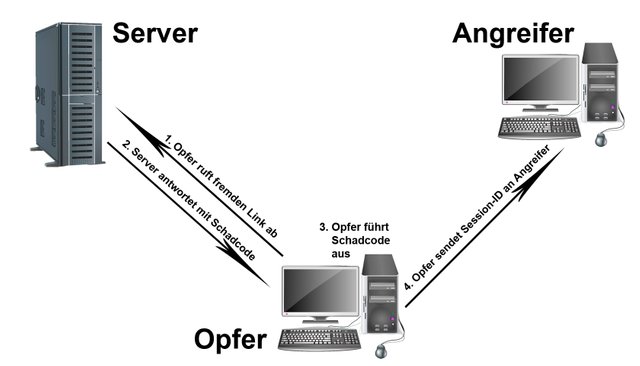

Angreifern ist es unter Umständen auch möglich, einen schädlichen Link so zu gestalten, dass das Opfer über den Klick auf diesen Link automatisch Aktionen ausführt. Diese Möglichkeit kann zur Sitzungsübernahme durch den Angreifer führen. Sprich der Angreifer befindet sich im Login-Bereich des Opfers und kann je nach übernommenem Dienst erheblichen Schaden anrichten.

Dieser Angriff kann durch sogenanntes Cross-Site-Scripting (XSS) umgesetzt werden, auf welches folgend eingegangen wird.

Cross-Site-Scripting (XSS)

XSS findet statt, wenn der Angreifer eigenen Code in eine Webseite einschleust, welcher dann ausgeführt wird. An Schnittstellen der Webseite, die mit dem Benutzer interagieren und vom Benutzer Eingaben aufnehmen, können die Sicherheitslücken auftreten (Suchfunktionen, Gästebücher, Kommentarfunktionen usw.). Dies ist der Fall, wenn sämtliche Benutzereingaben ungefiltert verarbeitet werden.

Ein Beispiel: Die Suchfunktion einer Webseite überträgt die Benutzereingabe (das Suchwort) über eine sogenannte GET-Variable in der URL und gibt das Suchwort auf der Ergebnisseite erneut aus. Die URL der Ergebnisseite könnte lauten: www.../search.php?suchwort=Suchwort. Die Ausgabe lautet beispielsweise: "Deine Suche nach 'Suchwort' ergab keinen Treffer." Ändert der Angreifer nun in der Adresszeile des Browsers das Suchwort, beispielsweise: www.../search.php?suchwort=Test, lautet die Ausgabe: "Deine Suche nach 'Test' ergab keinen Treffer." Bisher ist das harmlos. Der Angreifer kann nun jedoch auch Zeichen einschleusen, die vom Browser so interpretiert werden, wie es vom Webseitenentwickler nicht gedacht war. Je nach Kontext der Suchwortausgabe im Quellcode der Ergebnisseite kann der Angreifer HTML-Tags schließen und eigene Tags eröffnen. Das Einschleusen von JavaScript ist das übliche Vorgehen der Angreifer. Im Fall der Sicherheitslücke in der Webseitenprogrammierung könnte der Angreifer einen Link an das potenzielle Opfer schicken, der den Browser des Opfers via JavaScript dazu bringt, die eigene Session-ID dem Angreifer zukommen zu lassen. (Möglicher prinzipieller Aufbau des Links: www.../search.php?suchwort=</p><script>Schicke dem Angreifer die Session-ID dieser Sitzung!</script><p>). Mit der gültigen Session-ID kann der Angreifer seinen Cookie so manipulieren, dass er sich der Webseite gegenüber als das Opfer ausgibt und den Zugang zum Login-Bereich erhält. Ändert er nun das Zugangspasswort und loggt sich aus, sperrt er das Opfer gänzlich aus und hat den Account übernommen. Dem Angreifer stehen nun alle Optionen zur Verfügung. Er hat Einsicht in alle Informationen des Accounts.

Es gibt unterschiedliche Arten von Cross-Site-Scripting-Angriffen. Code kann nicht nur wie beschrieben durch Suchfunktionen eingeschleust werden. Es besteht genauso die Möglichkeit, den schädlichen Code dauerhaft in die Webseite zu integrieren. Dann werden die Benutzereingaben gespeichert und bei jedem Seitenaufruf könnte der schädliche Code ausgeführt werden (Foren, Gästebücher usw.). Deswegen ist jeder harmlos wirkende Link aus fremder Quelle eine potenzielle Gefahr.

Anzumerken ist, dass der Diebstahl einer Session-ID nur möglich ist, wenn die Sitzungswebseite die Sicherheitslücke aufweist und das Opfer eingeloggt ist. Webseiten- bzw. Tasksübergreifend ist dies ein Glück nicht ohne Weiteres möglich. Grundsätzlich muss das Opfer nichts von dem Angriff mitbekommen, denn die Webseite wird unter Umständen ganz normal angezeigt. Das Thema Cross-Site-Scripting ist komplex und soll hier nur angeschnitten bleiben. Im Internet finden sich weitere Informationen, ebenso gibt es Fachbücher zum Thema.

Wie kannst du dich schützen?

Du solltest grundsätzlich bei jedem dir zugesandten Link skeptisch sein. Vor allem, wenn er aus fremder Quelle stammt. Erreicht dich der Link aus bekannter Quelle, ist dein Bauchgefühl gefragt. Im Zweifel gehe auf Nummer sicher und frag nach, was sich hinter dem Link verbirgt. Es gilt immer: Eine 100%ige Sicherheit gibt es nicht. Das Nutzen von Links ist bequem und Teil der Interaktion im Internet. Nun gänzlich alle Links ungeklickt zu lassen, kann nicht die Lösung sein. Um die Sicherheit bei der Nutzung von Links zu erhöhen, kannst du dich:

bei jedem Dienst im Internet ausloggen, wenn du ihn nicht nutzt bzw. die Nutzung beendet hast. Im ausgeloggten Zustand existiert keine gültige Session-ID. Aus diesem Grund kann auch keine geklaut werden, selbst wenn ein besagter Link geklickt wurde. Verzichte also darauf, 'eingeloggt zu bleiben', auch wenn es unbequemer ist.

Du solltest Adressen (URLs) im Zweifel selbst im Browser eintippen, anstatt einen dir zugesandten Link zu klicken. Immer wieder sind E-Mails im Umlauf, die im Namen deiner Hausbank oder anderer von dir genutzter Dienste ein erfundenes Problem schildern. Ein Klick auf den mitgesandten Link soll dich dabei unterstützen, das Problem zu lösen (ein Beispiel: PayPal-Fake-E-Mail). Tippst du die Adresse deines Dienstes nun selbst ein, entgehst du der Falle und merkst nebenbei auch, dass es gar kein Problem gibt.

Zusammenfassung

Links aus unbekannter Quelle sind eine potenzielle Gefahr. Sie können täuschen und persönlichen Schaden zufügen. Dennoch sind sie bequem und Teil der Interaktion im Internet. Bist du dir der Thematik bewusst, eignest dir eine gesunde Skepsis an und befolgst die wenigen genannten Verhaltensweisen (ausloggen, im Zweifel URLs selbst tippen), reduzierst du die Gefahr erheblich und kannst sorgenloser im Internet surfen.

Welche Erfahrungen mit fremden Links hast du gemacht? Kennst du weitere schützende Verhaltensweisen? Lass uns diskutieren!

Hi! I am a robot. I just upvoted you! I found similar content that readers might be interested in:

https://simmsi.de/Fremde_Links_Gefahr.php

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Congratulations @simmsi! You received a personal award!

Click here to view your Board

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit

Congratulations @simmsi! You received a personal award!

You can view your badges on your Steem Board and compare to others on the Steem Ranking

Vote for @Steemitboard as a witness to get one more award and increased upvotes!

Downvoting a post can decrease pending rewards and make it less visible. Common reasons:

Submit