TLS dan koneksi terenkripsi selalu menambahkan sedikit beban pada koneksi web. HTTP 2 jelas membantu mengatasi masalah ini, tetapi TLS 1.3 membantu mempercepat koneksi terenkripsi lebih banyak lagi dengan fitur-fitur seperti TLS false start dan Zero Round Trip Time (0-RTT).

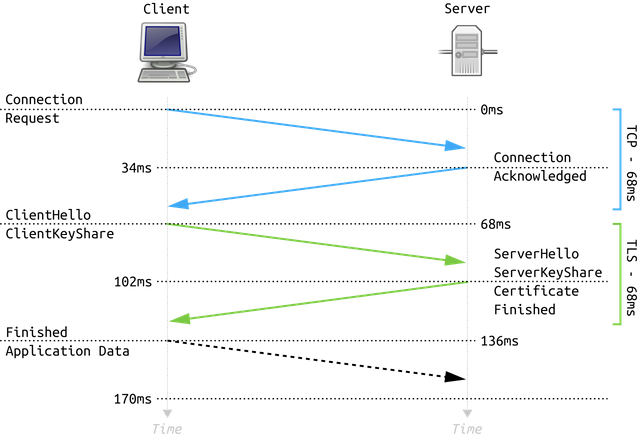

Sederhananya, dengan TLS 1.2, dua perjalanan bolak-balik diperlukan untuk menyelesaikan handshake TLS. Dengan 1.3, itu hanya membutuhkan satu perjalanan pulang-pergi, yang pada gilirannya memotong latensi enkripsi menjadi setengah. Ini membantu koneksi yang terenkripsi itu terasa sedikit lebih tajam dari sebelumnya.

Syarat:

- Versi nginx 1.13.0 atau lebih tinggi.

- OpenSSL versi 1.1.1 atau lebih tinggi.

- Contoh Vultr Cloud Compute (VC2) yang menjalankan Ubuntu 18.04.

- Nama domain yang valid dan catatan DNS A / AAAA / CNAME yang dikonfigurasi dengan benar untuk domain Anda.

- Sertifikat TLS yang valid. Kami akan mendapatkannya dari Let's Encrypt.

Aktifkan TLS 1.3 di Nginx

Untuk mengaktifkan TLS 1.3 di Nginx, tambahkan saja parameter TLSv1.3 ke direktif ssl_protocols.

ssl_protocols TLSv1.2 TLSv1.3;

Dan muat ulang konfigurasi Nginx Anda:

sudo systemctl reload nginx

Untuk memverifikasi TLS 1.3, Anda dapat menggunakan browser atau layanan SSLlab.

Keamanan Lebih Baik Dengan TLS 1.3

Masalah besar dengan TLS 1.2 adalah sering tidak terkonfigurasi dengan benar sehingga membuat situs web rentan terhadap serangan. TLS 1.3 sekarang menghapus fitur-fitur usang dan tidak aman dari TLS 1.2, termasuk yang berikut:

- SHA-1

- RC4

- DES

- 3DES

- AES-CBC

- MD5

- Arbitrary Diffie-Hellman groups — CVE-2016-0701

- EXPORT-strength ciphers – Responsible for FREAK and LogJam

Karena protokol ini lebih disederhanakan, ini meminimalkan administrator dan pengembang untuk melakukan konfigurasi protokol yang salah.

Google juga meningkatkan keamanan, karena mereka telah mulai memperingatkan pengguna di konsol pencarian bahwa mereka pindah ke TLS versi 1.2, karena TLS 1 tidak lagi aman. Mereka memberikan batas waktu akhir Maret 2018.